고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 MS 오피스의 내장 기능, 자가 복제 멀웨어를 생성하는데 악용될 수 있어

보안 소식 MS 오피스의 내장 기능, 자가 복제 멀웨어를 생성하는데 악용될 수 있어

작성자: 티오피 조회 수: 294 PC모드

MS 오피스의 내장 기능, 자가 복제 멀웨어를 생성하는데 악용될 수 있어

MS Office Built-In Feature Could be Exploited to Create Self-Replicating Malware

이탈리아의 보안 전문가가 누구나 마이크로소프트의 보안을 우회하고 MS 워드 문서에 숨겨진 자가 복제 멀웨어를 생성할 수 있는 간단한 기술을 소개했습니다.

이 연구원은 지난 10월 마이크로소프트에 이 이슈를 제보하였으나, 마이크로소프트는 이를 보안 결점으로 인정하지 않았습니다. 마이크로소프트는 이 기능이 MS 오피스 DDE 기능처럼 원래 의도된 대로 동작한다고 밝힌 바 있습니다. DDE 기능은 현재 해커들이 활발히 악용 중입니다.

새로운 'qkG 랜섬웨어', 자가확산 기술 사용

연구원들이 베트남의 누군가가 VirusTotal에 업로드 한 qkG 랜섬웨어 샘플들을 발견했습니다. 그들은 이 랜섬웨어가 “실제로 활발히 사용 되는 멀웨어보다는 실험적인 프로젝트나 PoC같아 보인다”고 밝혔습니다.

qkG 랜섬웨어는 Auto Close VBA 매크로를 사용합니다. 이는 피해자가 문서를 닫을 때 악성 매크로를 실행하는 기술입니다.

qkG 랜섬웨어의 가장 최근 샘플은 비트코인 약 $300 상당을 요구하는 랜섬노트를 포함합니다.

랜섬노트에 포함된 비트코인 주소로 아직까지 입금 된 돈이 없는 것으로 미루어보아, 아직 사람들을 대상으로 배포되지 않았음을 의미합니다.

또한 이 랜섬웨어는 현재 하드코딩 된 동일한 패스워드를 사용하고 있습니다. 영향을 받은 파일의 잠금을 해제하는 패스워드는 "I’m QkG@PTM17! by TNA@MHT-TT2"입니다.

새로운 공격 기술이 동작하는 방법

PoC 1: Macro-Based Self-Replicating Malware (영상):

https://www.youtube.com/watch?v=JVTZYBkXLKc

해당 연구원은 악성 VBA코드가 포함 된 MS 워드 문서가 어떻게 자가 복제 다단계 멀웨어를 전달하는지 보여주는 영상을 공개했습니다.

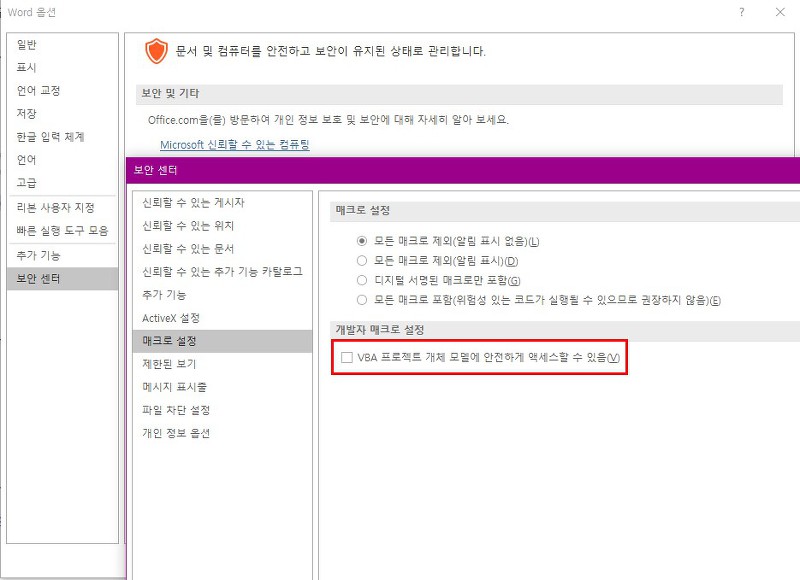

“VBA 프로젝트 개체 모델에 안전하게 액세스할 수 있음” 세팅을 활성화 하면, MS 오피스는 모든 매크로를 신뢰하고 사용자에게 보안 경고를 보여주거나 허가를 받지 않고 모든 코드를 실행합니다.

연구원은 이 설정이 윈도우 레지스트리를 수정하는 것 만으로 활성화/비활성화 될 수 있다는 것을 발견했습니다. 이로 인해 사용자의 동의나 인지 없이 더 많은 매크로를 활성화 할 수 있게 됩니다.

영상에서 보여진 대로, 악성 MS Doc 파일도 동일합니다. 먼저 윈도우 레지스트리를 수정 후 동일한 매크로 페이로드(VBA) 코드를 희생양이 생성, 수정 또는 오픈하는 모든 doc 파일에 삽입합니다.

피해자, 자신이 알지 못하는 사이 멀웨어 확산시켜

즉, 피해자가 실수로 매크로를 실행하게 되면 그의 시스템은 매크로 기반 공격에 노출 됩니다.

게다가 이 사실을 알지 못하는 피해자는 악성 코드가 포함 된 문서를 다른 사용자들에게 퍼뜨려 자신도 모르는 사이 멀웨어를 확산시킬 수 있습니다.

이 공격이 더욱 걱정스러운 점은, 악성 파일을 수신하는 사람이 신뢰하는 사람으로부터 파일을 받는다는 것입니다. 또한 수신자 역시 다음 공격 벡터가 됩니다.

이 기술은 아직 실제로 악용 되지는 않았지만, 연구원들은 곧 위험한 자가복제 멀웨어를 확산시키는데 악용될 수 있다고 밝혔습니다. 또한 이는 정상적인 기능이기 때문에, 대부분의 안티바이러스 솔루션들은 이에 대한 경고를 표시하거나 VBA 코드가 포함 된 MS 오피스 문서를 차단하지 않습니다. 또한 마이크로소프트도 이 기능을 제한할 패치를 발표할 계획이 없습니다.

연구원은 “이 취약점을 부분적으로 완화시키기 위해서는 AccessVBOM 레지스트리 키를 HKCU 하이브에서 HKLM으로 이동시켜 시스템 관리자만이 이를 수정할 수 있도록 하는 것입니다”라고 말했습니다.

참고 :

https://thehackernews.com/2017/11/ms-office-macro-malware.html

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

정보 잘보고 갑니다