고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 Vault 8: 위키리크스, CIA의 멀웨어 제어 시스템인 Hive 소스 공개해

보안 소식 Vault 8: 위키리크스, CIA의 멀웨어 제어 시스템인 Hive 소스 공개해

작성자: 티오피 조회 수: 255 PC모드

Vault 8: WikiLeaks Releases Source Code For Hive - CIA's Malware Control System

Vault 7 시리즈를 통해 CIA의 비밀스러운 해킹 툴 프로젝트 23건의 세부사항들을 공개한지 2달 만에, 위키리크스가 Vault 8 시리즈를 발표했습니다.

위키리크스는 이를 통해 CIA 해커들이 개발한 백엔드 인프라에 대한 소스코드와 정보를 공개할 예정입니다.

Vault 8 시리즈의 첫번째로, 이들은 CIA가 은밀히 악성코드를 원격으로 제어하기 위해 사용한 백엔드 컴포넌트인 Project Hive의 소스코드 및 개발 로그를 공개했습니다.

올 4월 위키리크스는 Project Hive에 대한 간략한 정보를 공개해 이 프로젝트가 악성코드와 통신하고 타겟에 특정 작업을 실행하도록 명령을 보내며 타겟에서 추출한 정보들을 수신하는 고급 C&C 서버라는 점을 공개했습니다.

Hive는 멀티유저 올인원 시스템으로 다수의 CIA 요원들이 원격으로 다수의 악성코드를 제어하는데 사용될 수 있습니다.

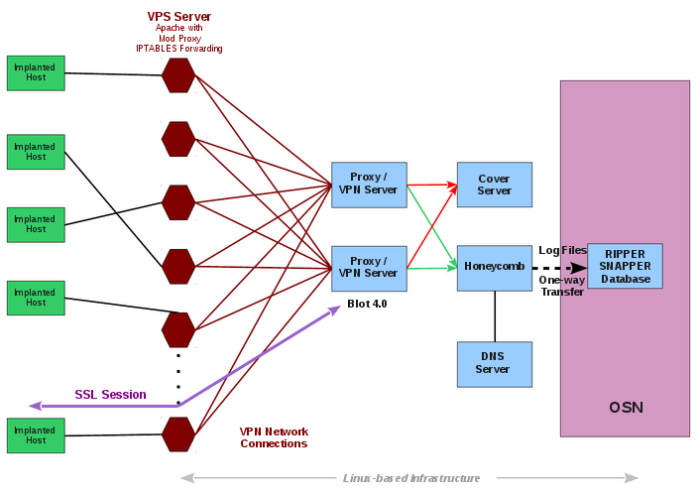

Hive의 인프라는 특히 VPN을 통한 다단계 통신 후 따라오는 공개 된 가짜 웹사이트를 포함하는 귀속을 막기 위해 설계 되었습니다.

위키리크스는 “타겟 컴퓨터에서 임플란트가 발견 되었더라도, Hive를 사용할 경우 악성코드와 인터넷의 다른 서버와의 통신을 살펴보는 것 만으로 이를 CIA와 연관짓기는 어려울 것입니다.”고 밝혔습니다.

다이어그램에서 볼 수 있듯이, 이 악성코드 임플란트는 상용 VPS(가상 프라이빗 서버)를 이용한 가짜 웹사이트와 직접 통신합니다. 이 웹사이트는 웹 브라우저에서 직접 오픈했을 때는 무해해 보입니다.

<이미지 출처: https://wikileaks.org/vault8/#Hive>

하지만, 백그라운드에서 이 멀웨어는 인증 후 가짜 웹사이트를 호스팅하는 웹서버와 통신할 수 있게 됩니다. 이후 멀웨어 관련 트래픽을 안전한 VPN 연결을 통해 “숨겨진” CIA 서버인 ‘Blot’로 포워딩합니다.

이후 이 Blot 서버는 트래픽을 ‘Honeycomb’라는 임플란트 운영 관리 게이트웨이로 보냅니다.

네트워크 관리자들의 탐지를 피하기 위해서, 이 멀웨어 임플란트는 Kaspersky Lab의 가짜 디지털 인증서를 사용합니다.

위키리크스는 “CIA는 기존 엔티티들을 가장해 임플란트들의 인증을 위한 디지털 인증서를 생성합니다. 소스코드에 포함 된 샘플들 3개는 Kaspersky Lab의 가짜 인증서를 빌드합니다.”고 밝혔습니다.

또한 Project Hive의 소스코드를 공개해 누구나 볼 수 있도록 했습니다.

Vault 8 시리즈에서 공개 된 소스코드는 CIA가 제어하는 서버에서 실행하도록 설계 된 소프트웨어만을 포함합니다. 또한 위키리크스는 다른 사람들이 악용할 소지가 있는 어떠한 제로데이나 보안 취약점들도 공개하지 않겠다고 밝혔습니다.

참고 :

https://thehackernews.com/2017/11/cia-hive-malware-code.html

https://wikileaks.org/vault8/#Hive

https://wikileaks.org/vault8/document/repo_hive/

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

정보 잘보고갑니다