고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 Your data is a hostage, 과감히 실체를 드러내는 랜섬웨어

보안 소식 Your data is a hostage, 과감히 실체를 드러내는 랜섬웨어

작성자: 티오피 조회 수: 193 PC모드

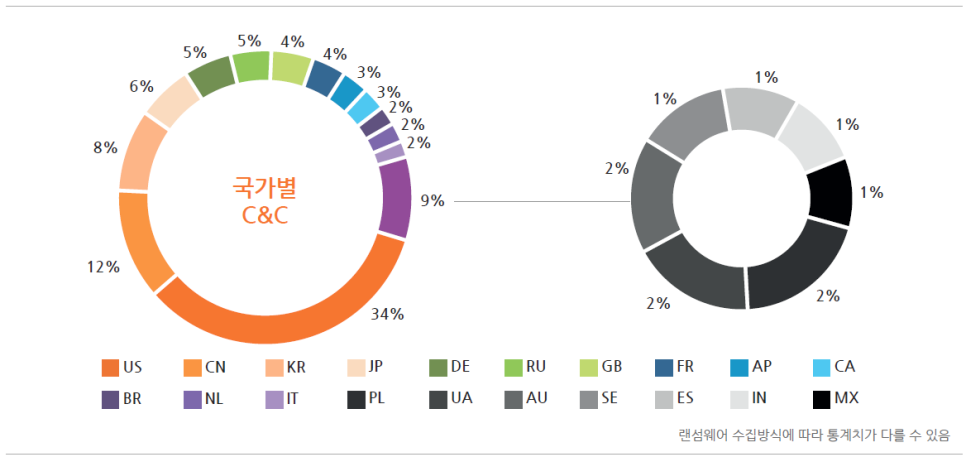

일반적으로 해커들은 사용자의 시스템 및 PC 장악 후 지속적인 공격 수행을 위한 악성파일을 추가 설치하게 된다. 이때 설치되는 악성파일을 사용자가 인지하지 못하도록 하는 기능 탑재에 공을 들이고 있다. 악성파일의 실체가 드러나지 않아야 그만큼 사용자 시스템 및 PC를 해커의 악의적인 목적으로 사용이 가능하기 때문이다. 그러나, 랜섬웨어는 다른 악성파일과는 상반되게 일반 사용자에게 감염 사실을 즉시 알려준다. 그리고 사용자의 파일/시스템을 사용하지 못하게 만들고 금전(비트코인) 요구를 통해 이득을 취한다.

이 사실로 생각해보면 랜섬웨어는 해킹의 전술(Tatics), 기법(Techniques), 절차(Procedures)가 기존의 악성파일(Trojan/Backdoor 등) 공격과 다르다는 것을 가능할 수 있다. 자신의 실체를 과감히 드러내고 있음에도 뚜렷한 해법 찾기가 쉽지 않은 랜섬웨어. 지금부터 그 실체를 낱낱이 파헤쳐 보고, 예상 가능한 공격 경로 및 취약점이 무엇인지 알아보기로 하자.

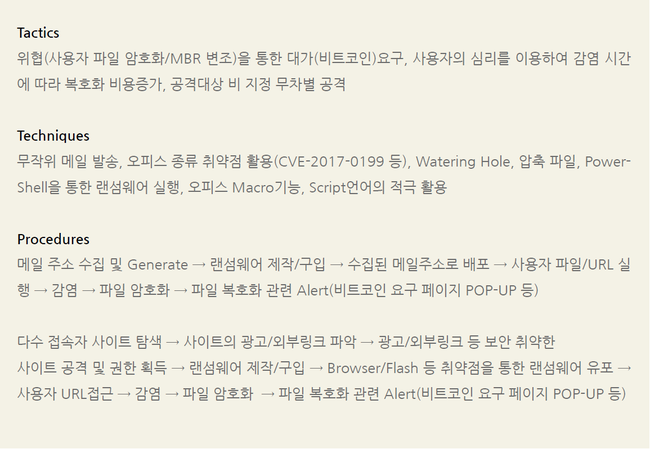

■ TTPs로 살펴본 랜섬웨어

■ 랜섬웨어 악성파일 종류 통계

랜섬웨어의 비중을 보면 Cerber 랜섬웨어가 가장 많은 78%의 비중을 차지하고 있다. Cerber 랜섬웨어는 Microsoft Windows OS 및 Linux 계열 OS에서 감염 되며, 최근 국내 특정 서버호스팅 업체가 Cerber 랜섬웨어에 감염되어 큰 사회적 이슈가 발생하였다.

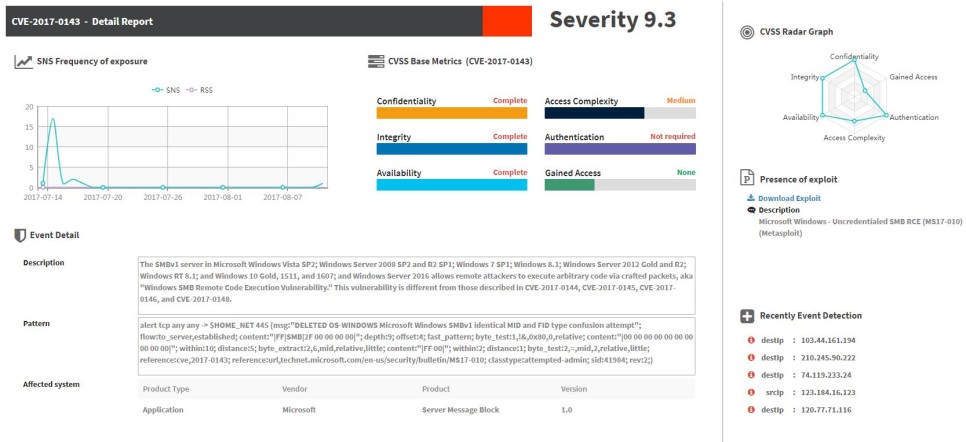

국내 일반 사용자들에게 가장 많이 알려진 랜섬웨어는 WannaCry 랜섬웨어(통계치 7%)이다. 일반적인 랜섬웨어와는 다르게 사용자의 행위 없이 PC의 취약점(CVE-2017-0143)을 이용하여 전파(초기 유입은 E-mail) 되는 매우 위험도 높은 랜섬웨어이다.

취약점 패치가 되어 있지 않은 모든 시스템 및 사용자 PC가 동일 네트워크에 존재하는 것만으로도 감염이 되기 때문에 2008년도에 발표되었던 Conficker웜과 매우 유사하다고 볼 수 있다.

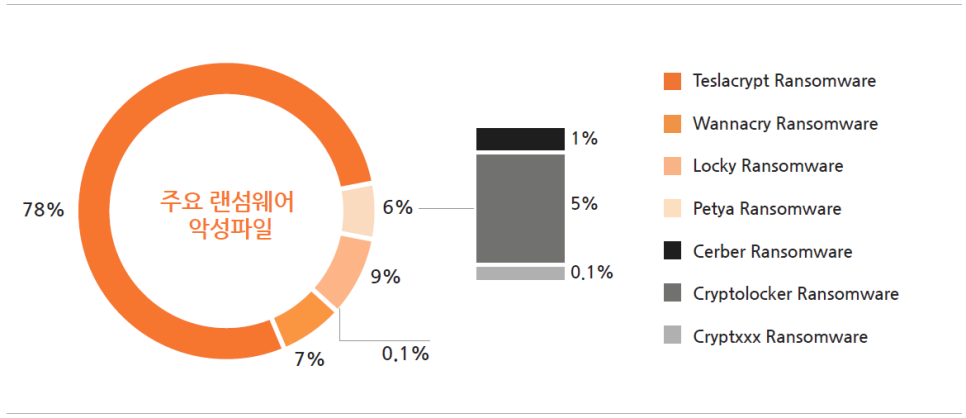

■ 랜섬웨어 C&C/Download 서버로 악용되는 도메인 확장자 통계

랜섬웨어 악성파일을 이용하는 공격자들은 C&C 및 Download의 악의적인 서버로의 활용을 위해 다양한 도메인 확장자를 사용한다는 사실을 확인했다.

가장 많은 비중을 차지하는 도메인 확장자로는 “com” 확장자로 약 56%의 비중을 차지한다. 두 번째로는 “org”, “net” 확장자 순으로 각각 5~6%정도의 비중으로 C&C/Download 서버로 활용되고 있다.

상위 3개의 도메인 확장자를 제외하고는 나머지 도메인의 경우, 일반 사용자들의 접속빈도수가 비교적 낮은 도메인으로 확인되었다. 랜섬웨어 감염을 사전 예방하기 위해서는 상위 3개의 도메인 확장자들을 제외하고 나머지 도메인의 대한 사용자 접속 차단을 고려해 볼 필요가 있다.

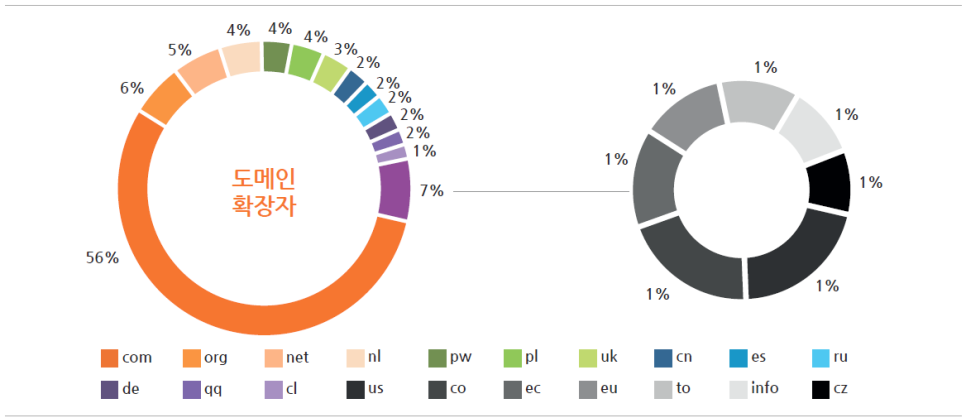

■ 랜섬웨어 C&C/Download 서버로 악용되는 국가 통계

미국, 중국, 한국, 일본 순으로 C&C/Download 서버로 악용되는 국가로 확인되었으며, 이 통계 수치는 해킹공격 통계, 웜/바이러스 통계와도 유사한 수치를 보인다.

최근 러시아에서 제작/유포되는 랜섬웨어가 유행하고 있지만, C&C/Download로 아직까지는 많이 활용되지 않는 것으로 파악되었다.

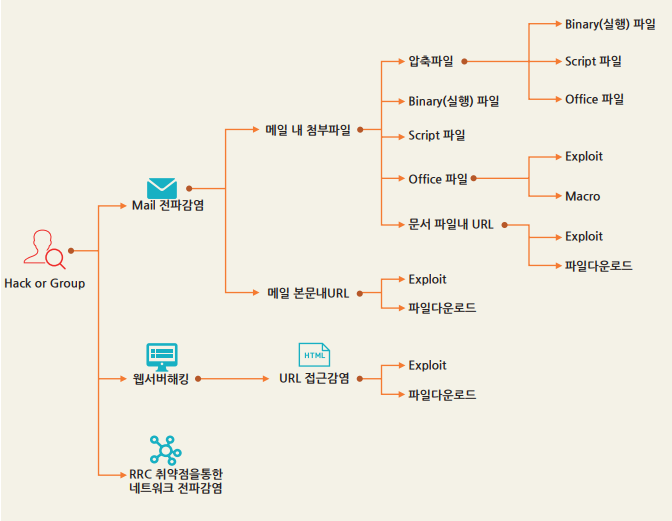

■ 랜섬웨어의 유입 구간별 유형 정리

■ 랜섬웨어 파일의 최초 유입 기법 및 설명

1. 메일을 통한 랜섬웨어 유입 - Microsoft Office 파일

1) Microsoft Office Macro기능을 이용한 랜섬웨어 유포

- 오피스(Excel, doc 등) 문서에는 매크로(Macro)기능이 존재함

- 매크로는 오피스 안에 포함된 별도의 실행 명령으로 정상적인 경우에도 편의성 때문에 자주 사용됨

- 악성 매크로가 삽입된 오피스 파일 열람 시 파일에 내장되어 있던 악성스크립트가 자동 동작함

- 악성스크립트에 의해 외부 네트워크에서 랜섬웨어를 다운로드 및 실행함

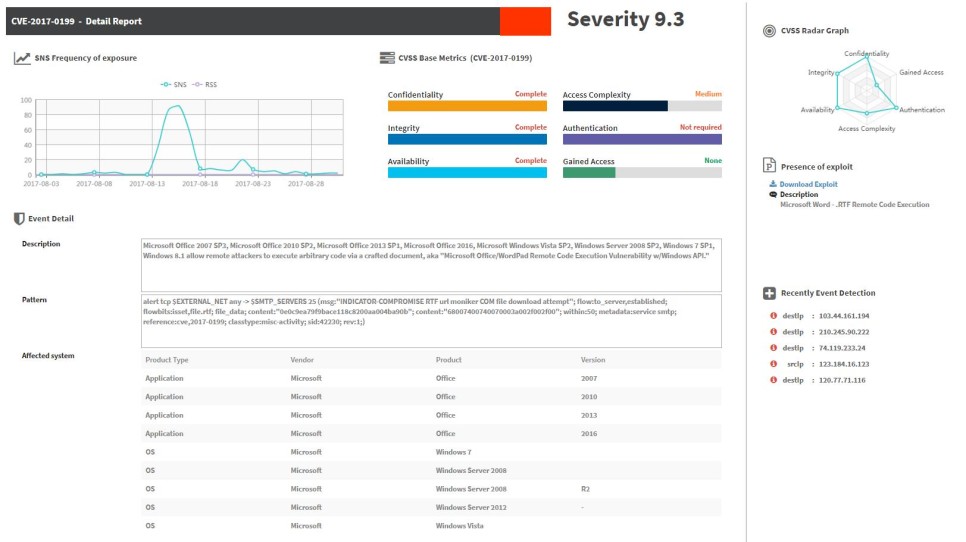

2) Microsoft Office 취약점

- 취약한 버전의 오피스 프로그램을 사용하고 있으면 악성 문서 열람 시 랜섬웨어에 감염됨

- 가장 최근 이슈가 되고 있는 오피스 계열 취약점으로는 “CVE-2017-0199” 취약점이 있음

- 2017년 4월 초기에는 Zero-Day 취약점(보안 패치 미발표 및 POC 코드 존재 취약점)으로 발표됨

- 다양한 버전의 오피스 프로그램을 타겟으로 악성행위가 가능한 취약점

3) URL Link – Browser등 취약점 Exploit을 통한 유포

- 사회공학적 기법을 사용하여 사용자가 오피스 문서 내 URL을 클릭하게 유도함

- Browser, Flash, Java등의 Application취약점을 이용하여 사용자가 오피스 문서 내 URL 접근만으로도 랜섬웨어에 감염됨

4) 다운로드 URL

- 사회공학적 기법을 사용하여 사용자가 오피스 문서 내 URL을 클릭하여 파일을 다운로드/실행 하게 유도 하는 방법

- 오피스 파일 내 URL을 통해 파일 다운로드 시 “악성 매크로 오피스파일(DOC)”, “취약점을 포함한 오피스 파일” 등을 다운로드 하게함

- 사용자는 오피스 파일을 실행하게 되면 랜섬웨어에 감염됨

2. 메일을 통한 랜섬웨어 유입 - 실행 파일

1) 실행 파일 유입

- 실행 가능한 파일을 메일 첨부파일로 전송하는 방법 – 확장자 종류(Ex: exe, jar, com, scr 등)

- 실행 가능한 확장자를 가진 파일 실행 시 랜섬웨어에 감염됨

- 확장자를 교묘히 속여 사용자 부주의로 실행하게 만드는 방법을 사용함(Ex: 이력서A.doc.exe, 이력서B.pdf.pdf.pdf.pdf.com 등)

- 유니코드 확장자 조작을 통해 실행파일 확장자를 문서파일 확장자로 보이게 하는 방법

- 실제로는 exe실행파일이지만 유니코드 조작을 통해 doc로 보이게 조작하는 방법(Ex: FAX_2017_08_31exe.doc, Invoice.rcs.txt 등)

3. 메일을 통한 랜섬웨어 유입 - Script 파일 유입

- 다양한 Script파일을 통한 랜섬웨어 감염 – 확장자 종류(Ex: js, jse, vbs, wsf, hta, vbe 등)

- 다양한 메일 보안장비에서 실행파일을 차단하기 때문에 Script를 통한 악성코드 유포가 다수 발생함

- Locky 랜섬웨어에서 많이 사용하는 방법

4. 메일을 통한 랜섬웨어 유입 - 다양한 종류의 랜섬웨어 파일을 압축

1) zip, rar, z, tar, ace, egg, uue 등 다양한 압축 기법을 사용한 유입

- 다양한 보안장비는 Reputation(File Hash)을 기반으로 악성파일의 탐지 및 차단을 진행함

- 공격자는 가장 간단한 방법으로 Reputation을 우회 할 수 있으며, 이 방법으로 압축을 많이 사용함

5. 메일을 통한 랜섬웨어 유입 - URL을 통한 랜섬웨어 유입

- 사회공학적 기법을 사용하여 사용자가 메일 본문 내 URL을 클릭하게 유도함

- Browser, Flash, Java등의 Application취약점을 이용하여 사용자가 오피스 문서 내 URL 접근만으로도 랜섬웨어에 감염됨

6. URL을 통한 랜섬웨어 유입

- 공격자는 다양한 웹 사이트를 해킹하여 웹사이트 이용자들의 접근량을 체크함

- 웹 사이트의 이용자 접근량은 많지만 해킹에 성공하지 못할 경우 해당 웹사이트에서 사용하는 외부 링크사이트를 해킹함(광고, 날씨 등)

- 해킹한 웹 사이트의 이용률이 가장 높은 시간대에 Browser, Flash, Java등의 Application취약점 Exploit코드를 업로드 하여 이용자들이 웹 사이트에 접근하면 랜섬웨어에 감염됨

7. 취약점을 통한 네트워크 전파형 랜섬웨어

- 공격자는 다양한 사용자 PC에 랜섬웨어가 감염되길 원함

- 제2의 WannaCry, Petya 랜섬웨어를 원하는 공격자는 Zero-Day RCE(Remote Code Execution)취약점이 발표되면 빠른 시간 안에 새로운 랜섬웨어를 제작하고 유포하는 것으로 추정됨

■ 랜섬웨어가 활용하는 취약점

공격자들은 랜섬웨어가 실행 되도록 하기 위해 여러 가지 취약점을 활용하고 있다.

최근 가장 많이 활용되는 취약점으로는 Microsoft Office계열의 CVE-2017-0199 취약점을 들 수 있다. 취약한 버전의 Microsoft Office 사용자라면 파일을 실행하는 것만으로도 랜섬웨어에 감염된다.

아래 그림에서 보면 다양한 Office버전에 CVE-2017-0199 취약점이 존재하며, 공격코드가 오픈되어 있어 누구나 랜섬웨어를 생성 및 구매하여 손쉽게 유포할 수 있다.

WannaCry, Petya 등의 랜섬웨어들은 네트워크 전파기능을 가지고 있다. CVE-2017-0143, CVE-2017-0144등 RCE(Remote Code Execution)취약점을 활용하고 있으며, 만약 취약점 패치가 되지 않은 Microsoft Windows를 사용하며, SMB(445번 Port)가 연결되는 네트워크 망에 있다면 PC를 켜두는 것만으로 랜섬웨어에 감염된다.

■ SK인포섹에서 추적하고 있는 랜섬웨어 유포 해킹 그룹 특이사항

랜섬웨어 유포 그룹을 추적할 경우 다양한 C&C IP, 도메인, File Hash등을 수집 할 수 있다. 수집되는 Data를 각각 확인해 보면 하나의 IP, URL, Hash지만 기존 공격그룹들이 사용했었던 Data와 연결시켜 연관성 있는 데이터를 확인하였다.

1. “WannaCry 랜섬웨어”, “Cerber 랜섬웨어”, “Lazarus 해킹그룹”간 공통분모를 가지는 C&C IP가 존재한다.

→ “Lazarus 해킹그룹”에서 사용한 악성파일 “이력서 및 자기소개서.hwp” (File Hash : decb0b3d8022b3246edbf0721f7a9363)은 C&C IP를 3개를 가지는데 이중 2개의 IP에 관해 아래와 같은 연관성을 찾을 수 있다.

→ C&C IP: 87.101.243.252

WannaCry 랜섬웨어(File Hash : e117406e3c14ab8e98b27c3697aea0b6)는 상기 1개의 동일한 C&C IP를 활용한다.

→ C&C IP: 165.254.247.234

Cerber 랜섬웨어(File Hash : 3ab99d092f92ca0a0077efbe718e0c4e)는 상기 1개의 동일한 C&C IP를 활용한다.

2. 랜섬웨어 유포에 사용되는 IP, URL 등은 웹 악성코드 유포에 사용되었던 C&C IP와 상당히 많은 중복이 발생된다.

3. TeslaCrypt 랜섬웨어 유포 해킹그룹은 “ANGLER EK Exploit Kit”을 통해 유포했던 악성파일의 C&C도메인과 상당히 많은 부분이 중복된다.

4. “Locky-diablo6 랜섬웨어”와 “Cerber 랜섬웨어”의 File Hash, C&C IP가 중복으로 사용된 부분이 존재 한다.

■ 마무리하며

지금까지 랜섬웨어 공격의 면면을 세세하게 살펴봤다. 그럼에도 불구하고 아직 ‘랜섬웨어에 대한해결책은 무엇인가’라는 질문이 남는다. 다행스러운 점이 있다면, 현재 랜섬웨어 공격에 사용되는 대부분의 악성코드가 이미 알려진 취약점과 공격기법을 통해 만들어지고 있다. 이를 고려하면 우리가 이미 알고 있는 악성코드에 대한 정보, 즉 예방의 상수(常數)를 면전에 두고도 신∙변종과 같은 변수(變數)를 우선시 하지는 않았는지를 되짚어 볼 필요가 있다.

랜섬웨어와 같이 날로 새로워지고 있는 지능형 공격을 방어하는데 있어 가장 중요한 것은 ‘반복’이다. 구성원 모두가 공격에 노출되는 행위를 하지 않는지, 이미 알려진 공격에 대한 패치는 모두 이뤄졌는지, 여러 보안 시스템이 유기적으로 연동되어 통합적인 보안 인프라 체계를 갖추고 있는지 등 보안을 위한 기본 원칙들이 반복적으로 점검하고, 지켜 나갈 때 랜섬웨어 공격에 대한 대응 시간도 단축시켜 나갈 수 있을 것이다.

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

감사합니다.