고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 공유기 DNS 변조 조직, 큐싱 등의 진화된 공격으로 다시 등장

보안 소식 공유기 DNS 변조 조직, 큐싱 등의 진화된 공격으로 다시 등장

작성자: ordo 조회 수: 222 PC모드

공유기 DNS 변조 조직, 큐싱 등의 진화된 공격으로 다시 등장

안녕하세요. 이스트시큐리티입니다.

최근 국내 이용자들을 대상으로, 공유기의 DNS를 변경하는 조직의 활동이 더욱 진화된 모습으로 다시 등장했습니다. 이용자들의 주의를 당부 드립니다.

이번 공격은 기존과 마찬가지로 외부에서 악의적인 경로를 통해 보안이 취약한 공유기에 접근하여 DNS를 변경합니다. 그리고 이용자가 모바일 기기로 포털 사이트에 접속하였을 때 악성앱을 다운로드 및 실행을 유도합니다.

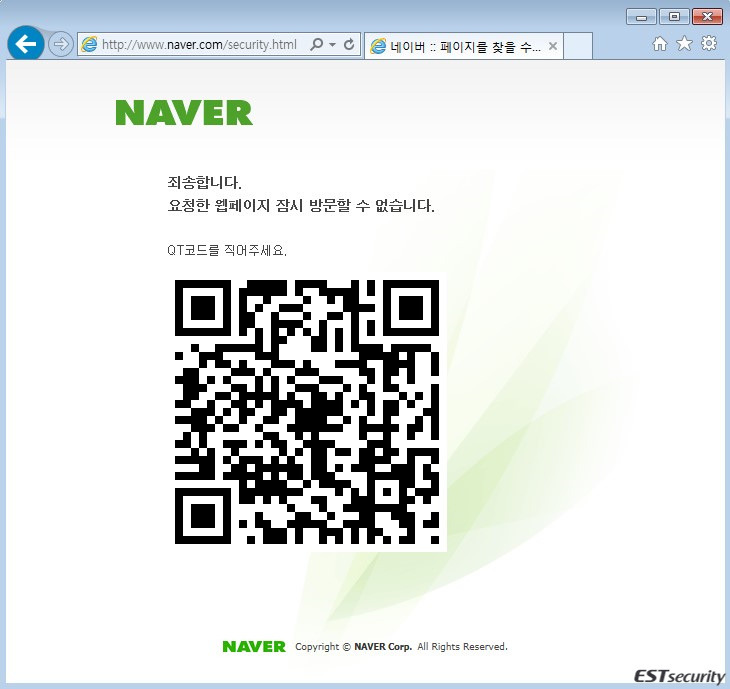

그러나 기존 공격과 달리 특이한 점은, 공유기 DNS가 변조된 상태에서 PC에서 국내 포털 사이트에 접속하였을 경우 특정 포털 사이트의 security.html 페이지로 연결됩니다. 그리고 아래와 같이 '죄송합니다. 요청한 웹페이지 잠시 방문할 수 없습니다. QT코드를 적어주세요.'라는 문구를 통해 QR코드를 찍도록 유도합니다.

실제 security.html은 정상 도메인에 없는 페이지입니다. 이는 마치 보안 관련 페이지로 위장하여 사용자를 현혹하고 있습니다.

[그림 1] PC 접속시 QR코드 유도 화면

사용자가 QR코드를 모바일 애플리케이션을 통해 찍으면, m.novel.naver.com/naver.apk 주소로 이동시켜 악성앱을 다운로드하게끔 유도합니다. m.novel.naver.com은 실제로 운영되고 있는 서비스의 도메인이지만, DNS 질의 요청간 공격자가 설정한 악성 DNS 주소로 연결되어 악성앱이 다운로드됩니다.

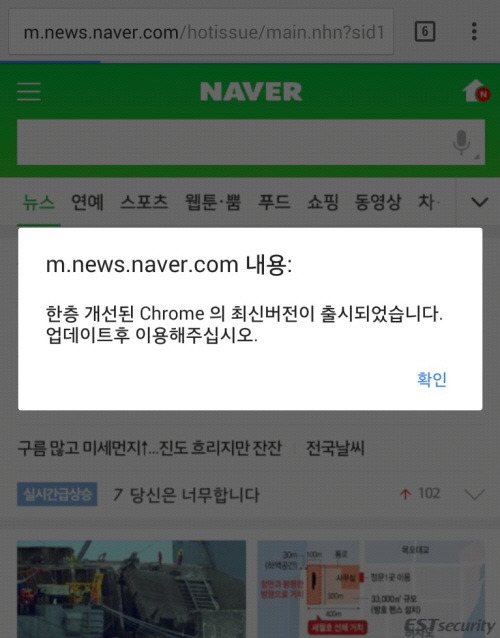

또한 모바일에서 특정 포털 사이트에 접속할 경우, 메인 화면은 아무런 감염 증상 없이 로딩됩니다. 하지만 메인 화면에서 뉴스, 웹툰, 스포츠 등의 하위 카테고리에 접속할 경우 ‘한층 개선된 Chrome의 최신버전이 출시되었습니다. 업데이트후 이용해주십시오.’ 메시지가 나타나면서 chrome2.0.4.apk이 다운로드 됩니다. 이는 이용자들의 심리를 교묘히 노린 것으로 평가됩니다.

[그림 2] 모바일에서 악성앱 다운로드

다운로드 된 Naver.apk 및 chrome2.0.4.apk 악성앱을 분석한 결과, 이름 및 애플리케이션 아이콘만 다를 뿐, 실제로 수행하는 기능인 금융 정보 탈취, SMS 정보 탈취 등의 기능은 동일한 것으로 확인되었습니다.

이스트시큐리티 시큐리티대응센터는 해당 이슈를 추적하는 도중, 또 다른 유포지를 발견했습니다. 그 결과, chrome7.0.exe 이름으로 키로깅 등의 원격제어 기능을 수행하는 악성코드를 확인할 수 있었습니다.

[그림 3] chrome7.0.exe 악성코드 다운로드

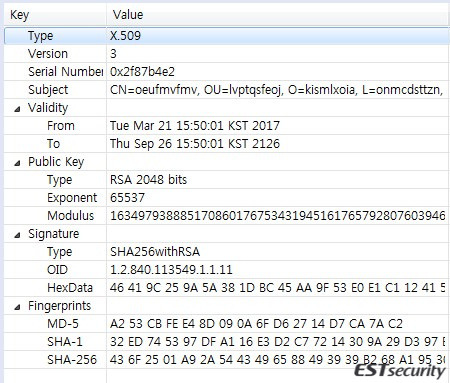

마찬가지로 동일 IP에서 Naver.apk이 발견되었습니다. 이를 통해 공유기 DNS 주소로 수집된 Naver.apk와의 디지털 서명이 동일한 것을 확인할 수 있었습니다.

[그림 4] 악성앱 인증서 동일

지금까지의 내용을 요약하자면, 이번에 등장한 공격은 기존의 공격방식에서 더 진보된 방식으로 안드로이드 기기를 대상으로 큐싱 등의 정교한 방법을 사용했습니다. 추후에는 PC를 대상으로 한 악성코드 유포로도 바뀔 수 있기에 주의가 필요합니다.

따라서 이용자들은 공유기 펌웨어 업데이트 및 관리자 접속 비밀번호 설정 등을 통해 감염이 되지 않도록 주의해주시기 바랍니다.

※ 관련 포스팅 자세히 보기 :

보안이 취약한 공유기를 이용한 스마트폰 악성앱 유포에 주의하세요!

관련 악성코드 및 악성앱은 알약과 알약 안드로이드에서 각각 Trojan.Downloader.72192, Android.Trojan.HiddenApp.UT으로 진단 및 치료하고 있습니다.

출처: http://blog.alyac.co.kr/1035 [알약 공식 블로그]

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

좋은 정보 고맙습니다.