고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 CryptoMix 의 변형 CryptoShield 랜섬웨어

보안 소식 CryptoMix 의 변형 CryptoShield 랜섬웨어

작성자: j1159 조회 수: 299 PC모드

CrpytoMix의 변종으로 알려진 CryptoShield 2.0 (1.0 -> 1.1 -> 1.2 -> 2.0, 버전별 간략한 특징은 글 하위에 정리함) 국내에서 유포되고 있는 것을 안랩의 악성코드 위협 분석 및 클라우드 진단 시스템인 ASD (AhnLab Smart Defense) 에서 확인 되었다. CryptoShield는 CryptoMix와 유사한 점도 많지만 버전이 올라갈수록 대상 확장자의 증가, 윈도우 기본 유틸리티를 이용한 윈도우 복구 기능의 무력화 기능이 추가됨에 따라 더 악의적으로 진화하는 랜섬웨어의 면모를 갖추고 있다. 사용자가 체감할 수 있는 CryptoMix 와의 가장 큰 변화는 다음과 같다.

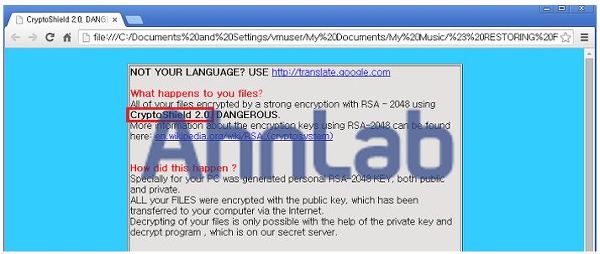

[그림-1] CryptoMix에서 변화한 CryptoShiled 2.0 HTML 랜섬노트

CryptoMix 의 경우 랜섬노트가 단순한 텍스트 파일만 생성하던 것과는 다르게 상기 그림과 같이 감염된 파일이 있는 경로마다 HTML 파일을 추가하여 생성하고 감염 후 실행시킨다. HTML 파일의 내용은 상기 [그림-1]과 같다.

유포방식은 CryptoMix (클 릭 시 블로그내 분석 정보로 연결)와 유사하게 Rig-V EK (SWF 취약점 CVE-2015-8651 외)를 이용하였으며 취약점이 존재하는 웹 페이지를 방문할 시 사용자도 모르게 CryptoShield에 의해 파일들이 암호화가 된다.

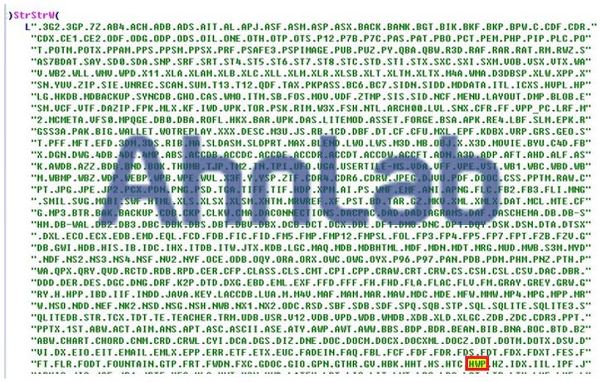

최근 버전의 CryptoShield 2.0의 암호화 대상 확장자는 1200여개(버전 1.0의 경우 454개)로 CryptoMix 와 유사하며 아래한글 확장자인 .hwp 도 포함 된 것을 알 수 있다.

[그림-2] CryptoShield 2.0기준 암호화 대상 확장자 일부

사용자의 컴퓨터 모든 드라이브(C~Z)를 탐색하며 상기 확장자 파일은 모두 암호화 한다. 하지만 CryptoMix와 같이 경로에 다음 특정 문자열이 있을 경우(ex: c:\WINDOWS) 해당 폴더내 파일은 암호화 하지 않는다.

WINDOWS | PACKAGES | COOKIES | PROGRAMDATA | MICROSOFT |

BOOT | APPLICATION DATA | WINNT | TMP | INETCACHE |

NVIDIA | SYSTEM VOLUME INFORMATION | $RECYCLE.BIN | TEMP | WEBCACHE |

CACHE | PROGRAM FILES (X86) | PROGRAM FILES | TEMPORARY INTERNET FILES | APPDATA |

[표-1] 암호화 제외 경로 문자열

암호화가 진행되면 파일은 다음과 같이 변경된다

[그림-3] 암호화 된 파일의 변경 전(위) 변경 후(아래)

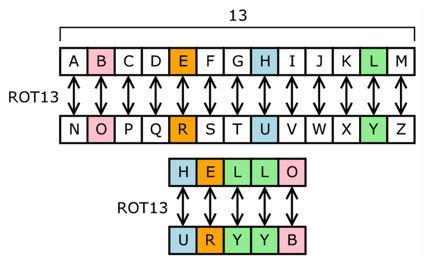

CryptoMix 와 차이점은 ROT13 ( Rotate by 13 places ) 을 이용하여 파일명을 암호화 한 뒤 확장자인 .CRYPTOSHIELD. (버전2.0 기준 파일 확장자 끝 . 추가 됨)을 붙인다. 파일명이 한글이나 숫자일 경우는 변경하지 않고 확장자만 변경한 뒤 .CRYPTOSHILED.을 추가한다.

[그림-4] ROT13 암호화 알고리즘(ex: Penguins.jpg -> CRATHVAF.WCT)

파일 암호화를 마친 뒤 CryptoMix와 같이 윈도우 기본 유틸리티를 이용한 볼륨 쉐도우 삭제 및 부팅 구성 데이터 편집기(bcdedit.exe)를 이용하여 윈도우 복구 무력화를 진행한다

명령어 | 기능 |

vssadmin.exe Delete Shadows /All /Quiet | 볼륨 쉐도우 삭제 |

Net stop vss | 볼륨 쉐도우 서비스 중지 |

bcdedit /set {default} bootstatuspolicy ignoreallfailures | Windows 오류 복구 알림창 표시 끔 |

bcdedit /set {default} recoveryenabled No | 복구 모드 사용 안함 |

vssadmin.exe Delete Shadows /for=%c: /All /Quiet (%c= a ~ z) | a~z 드라이브에 있는 볼륨 쉐도우 삭제(버전 1.2 추가) |

[표-2] 사용자의 복구를 막는 명령어와 기능

다른 랜섬웨어인 Locky나 Cerber와는 다르게 CryptoMix 처럼 특정경로에 자기 복제 후 원본 랜섬웨어와 함께 모두 레지스트리 Run 키에 등록하여 재부팅 후에도 다시 동작하게 설정해둔다

[그림-4] 레지스트리 Run 키에 등록된 랜섬웨어

레지스트리 | DATA |

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Windows SmartScreen Updater | 원본 랜섬웨어 |

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Windows SmartScreen | 복사된 랜섬웨어 |

[표-3] CryptoShiled 레지스트리 등록 정보(*변형마다 다름)

CryptoShield는 네트워크 접속하여 사용자의 정보를 전송하고 종료된다.

접속 주소 |

45.76.81.110/test_site_scripts/moduls/connects/mailsupload.php |

107.191.62.136/js/prettyPhoto/images/prettyPhoto/default/information.php |

[표-4] CryptoShield 네트워크 접속 정보(*변형마다 다름)

참고로 각 버전 별 간략한 특징은 다음과 같다

| CryptoShield 1.0 | CryptoShield 1.1 | CryptoShield 1.2 | CryptoShield 2.0 |

암호화 확장자 | .CryptoShield | .CryptoShield | .CryptoShield | .CryptoShield. |

랜섬노트 버전 | CryptoShield 1.0 | CryptoShield 1.1 | CryptoShield 1.2 | CryptoShield 2.0 Dangerous |

Windwos복구 무력화 명령어 | 4개 | 4개 | 5개 | 5개 |

암호화 대상 확장자 | 454개 | 1209개 | 1209개 | 1209개 |

랜섬웨어의 특성상 완벽한 복구 방법이나 예방법은 없지만 피해를 최소화하기 위해서 항상 윈도우 보안 패치 및 V3 백신 프로그램을 최신 업데이트 상태로 유지하는 것이 중요하다.

또한 신뢰할 수 없는 출처의 메일 등의 첨부 파일 실행 및 확인되지 않은 웹 페이지 방문 시 사용자의 각별한 주의와 플래시 취약점을 이용함으로 플래시 보안 업데이트도 최신으로 유지가 필요하다.

현재 V3 에서는 CryptoShield 랜섬웨어를 다음과 같은 진단명으로 진단하고 있다.

- Trojan/Win32.CryptoShield(2017.02.03.00)

- Win-Trojan/CryptoShield.Gen (2017.02.07.00)

------

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

정보 감사합니다.