고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 취약점을 통해 유포되는 CryLocker 랜섬웨어

보안 소식 취약점을 통해 유포되는 CryLocker 랜섬웨어

작성자: j1159 조회 수: 330 PC모드

작년 9월 Rig Exploit kit, Sundown Exploit kit 의 SWF 취약점 통해 유포되는 CryLocker 랜섬웨어가 최초 발견되었다.

국내에 많이 알려진 다른 랜섬웨어 (Cerber, Locky 등)와의 차이점은 사용자 정보를 이미지 호스팅 웹사이트(Imgur), 익명 텍스트 파일 공유사이트(pastebin)에 업로드 하는 것이다.

CryLocker 랜섬웨어는 실행 시 내부에 존재하는 PE 이미지를 메모리 상에서 자기자신에 삽입하여 동작하며 파일 암호화 후 아래와 같은 화면을 띄워 사용자에게 금전적 요구를 한다.

[그림 1] 복호화 방법과 금전을 요구하는 랜섬노트

파일이실행 되면 복호화 관련 안내파일과 자신과 동일한 파일을 %temp% 폴더에 생성한다.

- C:\DOCUME~1\[사용자 계정]\LOCALS~1\Temp\[랜덤명].html

- C:\DOCUME~1\[사용자 계정]\LOCALS~1\Temp\[랜덤명].exe

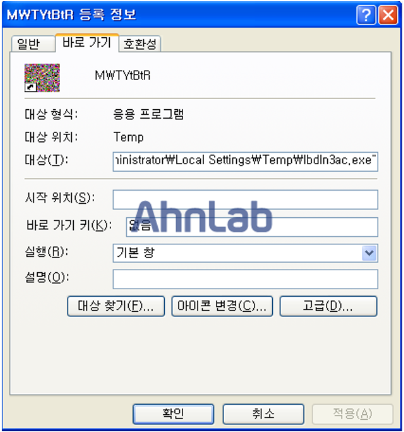

그리고, 다음 예와 같이 시작 프로그램 경로와 %temp%폴더에 생성한 두 파일에 대하여 랜덤명으로 바로가기(*.lnk) 파일을 생성한다. 이로 인해 감염이 이루어지지 않은 파일들에 대해서 추가 감염을 일으킬 수 있다.

- C:\Documents and Settings\[사용자 계정]\시작 메뉴\프로그램\시작프로그램\MWTYtBtR.lnk

- C:\Documents and Settings\[사용자 계정]\시작 메뉴\프로그램\시작프로그램\6KhIcB4O.lnk

<v:shape id="그림_x0020_8" o:spid="_x0000_i1030" type="#_x0000_t75" style="width: 234.75pt; height: 251.25pt; visibility: visible;"><v:imagedata src="file:///C:\Users\kimsha\AppData\Local\Temp\msohtmlclip1\01\clip_image002.png" o:title=""></v:imagedata></v:shape>

[그림 2] 원본 파일과 동일한 랜섬웨어를 실행하는 바로가기 (*.lnk)파일

[그림 3] 복호화 관련 안내 파일을 실행하는 바로가기 (*.lnk)파일

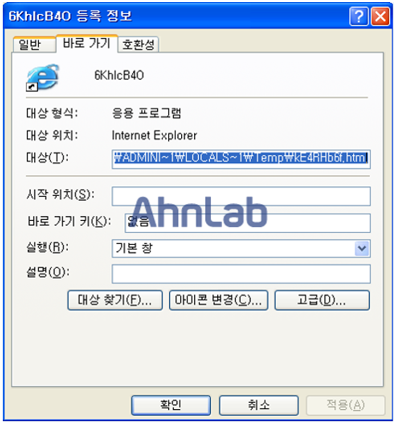

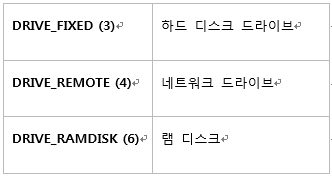

암호화 대상 드라이브는 “A:\ ,B:\ “를 제외 한 하드 디스크 드라이브, 네트워크 드라이브, 램 디스크 드라이브다.

<v:shape id="그림_x0020_16" o:spid="_x0000_i1028" type="#_x0000_t75" style="width: 451.5pt; height: 70.5pt; visibility: visible;"><v:imagedata src="file:///C:\Users\kimsha\AppData\Local\Temp\msohtmlclip1\01\clip_image004.png" o:title=""></v:imagedata></v:shape>

[그림 4] 대상 드라이브 찾는 코드

<v:shape id="그림_x0020_11" o:spid="_x0000_i1027" type="#_x0000_t75" style="width: 249pt; height: 132pt; visibility: visible;"><v:imagedata src="file:///C:\Users\kimsha\AppData\Local\Temp\msohtmlclip1\01\clip_image005.png" o:title=""></v:imagedata></v:shape>

[그림 5] GetDriveTypeW의 값

위를 통해 구한 감염 대상 드라이브를 순회하며 암호화를 진행한다. 이 때, 아래 [표 1]에 해당하는 문자열이 존재하는 폴더는 암호화 대상에서 제외된다.

암호화 제외 경로 문자열 | ||||||

tmp | Temp | winnt | Application Data | Appdata | ProgramData | Program Files (x86) |

Program Files | $Recycle.Bin | $RECYCLE.BIN | System Volume Information | Boot | Windows | WinSxS |

DriverStore | League of Legends | steamapps | cache2 | httpcache | GAC_MSIL | GOG Games |

Games | My Games | Cookies | History.IE5 | History.IE5 | node_modules | All Users |

AppData | ApplicationData | nvidia | intel | Microsoft",LF | MY_QWemsadkjasd |

|

[표 1] 암호화 제외 경로 문자열

암호화 대상 확장자는 600개 이상이며, 아래한글 확장자인 .hwp도 포함 되어있다.

본문의 처음에 언급했듯 해당 랜섬웨어는 “MachineID, User Name, ComputerName” 등과 같은 사용자 정보를 무료 웹 사이트에 전송한다.

- pastee.org

- imgur.com

파일 암호화 후 아래 표와 같이 볼륨 섀도우를 삭제하여 Windows 운영체제에서 제공하는 파일 백업 및 복원 기능을 사용할 수 없게 한다.

명령어 | 기능 |

vssadmin.exe delete shadows /all /quiet | 볼륨 쉐도우 삭제 |

[표 3] 볼륨 섀도우 삭제

그리고, 기존 바탕화면에 존재하는 바로가기 파일(*.lnk)에 대해 “old_shortcut” 폴더를 만들어 모두 옮긴다.

[그림 6] 바탕화면에 생성된 폴더/파일

감염 된 파일은 [원본파일명.cry]로 변경된다.

<v:shape id="그림_x0020_21" o:spid="_x0000_i1025" type="#_x0000_t75" style="width: 417pt; height: 54pt; visibility: visible;"><v:imagedata src="file:///C:\Users\kimsha\AppData\Local\Temp\msohtmlclip1\01\clip_image007.png" o:title=""></v:imagedata></v:shape>

[그림 7] 감염 된 파일

랜섬웨어의 특성상 완벽한 복구 방법이나 예방법은 없지만 피해를 최소화하기 위해서 항상 윈도우 보안 패치 및 V3 백신 프로그램을 최신 업데이트 상태로 유지하는 것이 중요하다.

또한 신뢰할 수 없는 출처의 메일 등의 첨부 파일 실행 및 확인되지 않은 웹 페이지 방문 시 사용자의 각별한 주의와 플래시 취약점을 이용함으로 플래시 보안 업데이트도 최신으로 유지가 필요하다.

현재 V3 에서는 Crylocker 랜섬웨어는 다음 진단명으로 진단하고 있다

- Trojan/Win32.Ransom (2016.09.02.04)

-----------

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

정보 감사합니다.