고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 "윈도 최적화SW 악성코드, 삼성·MS 지적재산 노렸다"

보안 소식 "윈도 최적화SW 악성코드, 삼성·MS 지적재산 노렸다"

작성자: 티오피 조회 수: 180 PC모드

국내에서도 널리 알려진 윈도 운영체제(OS)용 최적화 소프트웨어(SW) 'C클리너(Cleaner)' 설치파일 속에서 백도어 성격의 PC 악성코드가 발견됐다.

해커가 변조한 설치 프로그램이 공식사이트에서 정상 프로그램처럼 배포됐다.

문제가 된 제품은 지난달(8월) 15일과 24일 각각 배포된 32비트 윈도용 C클리너 5.33.6162 및 C클리너 클라우드 1.07.3191 버전이다.

수백만명이 이를 내려받아 설치한 것으로 파악됐다.

C클리너는 영국 SW회사 피리폼(Piriform)'이 개발, 배포해 왔다. 피리폼은 지난 18일 자사 홈페이지를 통해 사용자에게 해당 문제를 알렸다.

회사측은 "이 문제를 빠르게 조치했으며 실제로 발생한 피해는 없는 것으로 파악했다"고 밝혔다. C클리너 및 C클리너 클라우드 최신 버전을 내려받으라고 권고하고 사과하며 재발방지를 약속했다. 32비트 윈도 사용자 약 227만명이 감염된 SW를 쓴 걸로 추정됐다. [☞원문보기]

이 사건은 사이버보안업체에 인수된 조직에서 사이버침해 사고가 발생한 사례다. 이 회사는 지난 7월 안티바이러스업체 어베스트(Avast)에 인수됐다. 어베스트가 피리폼을 인수할 당시 발표 내용에 따르면 이 회사의 제품 사용자는 세계 1억3천만명에 달한다. [☞원문보기] 이만한 규모의 사용자를 보유한 업체에서 홈페이지를 통해 공식 배포한 설치파일이 해커에 의해 변조돼 있었다는 건 그것만으로 꽤 문제다.

윈도용 PC최적화 및 관리 소프트웨어 C클리너(CCleaner) 실행 화면. 227만명이 감염된 악성코드를 포함했던 설치프로그램은 32비트 버전이며, 이번 사건은 64비트 버전 사용자에겐 영향을 주지 않았다.

피리폼 측은 공지 당시 자사 SW가 어떻게 변조당했는지 파악하지 못했다. 해커에 의해 변조된 설치파일이 버젓이 배포될 수 있었던 이유도 설명되지 않고 있다. 변조된 C클리너 프로그램은 사이버보안업체 시만텍이 피리폼에 발급한 정상적인 인증서로 서명돼 있었다. 피리폼의 개발 환경 일부에 침입해 C클리너에 악성코드를 삽입했을 수도, 악의적인 내부자가 있었을 수도 있다는 뜻이다.

해커는 뭘 하려고 했을까. 초기 분석 결과는 미국 지디넷 보도를 통해 소개됐다. 변조된 SW 버전을 설치한 PC는 컴퓨터의 이름, IP주소, 설치된 SW 목록, 활성 SW 목록, 네트워크 장치 목록 등을 미국에 위치한 제3자의 서버로 전송하게 된다. 이는 감염 PC를 프로파일하는 용도로 쓰일 수 있다. 데이터를 수집한 뒤엔 제3자 서버에서 2차 악성 동작을 위한 페이로드를 내려받는다. [☞원문보기]

2차 악성 동작을 위한 페이로드는 암호화돼 있었다. 피리폼 측은 이 페이로드가 무슨 동작을 수행하는지 설명하지 않았지만, 그게 실행됐거나 활성화된 것으로 판단하진 않는다고 밝혔다. 페이로드의 동작에 대해선 지난 18일 악성코드를 분석한 시스코시스템즈의 탈로스인텔리전스가 분석했다. 그에 따르면 도메인 생성 알고리즘(DGA)과 하드 코딩된 명령제어 기능이 포함돼 있었다는 설명이다. [☞원문보기]

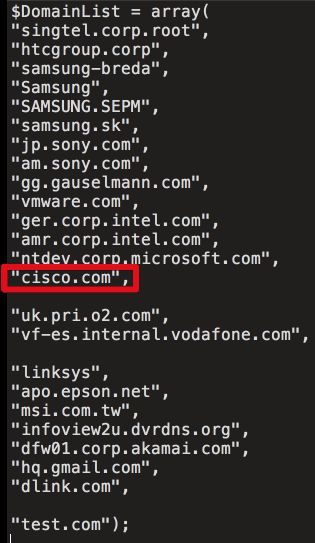

21일(현지시간) 탈로스인텔리전스의 추가 분석 결과, 악성코드의 새로운 위협이 드러났다. 악성코드 제작자가 삼성, 시스코, 마이크로소프트(MS)같은 글로벌 IT업체를 겨냥한 정황이 발견됐다. [☞원문보기] 이날 미국 지디넷은 "C클리너 맬웨어 오퍼레이터가 시스코, MS, 삼성같은 테크 업체를 표적으로 삼았다"며 "위협 행위는 이 업체의 지적재산을 노린 것으로 추정된다"고 보도했다. [☞원문보기]

보도는 탈로스인텔리전스의 추가 분석을 인용해 해커가 시스코, MS, 삼성, HTC, 소니, 인텔 등을 노린 단서를 소개했다. 근거는 탈로스가 9월 중 4일간 악성코드 명령제어서버의 2차 악성 동작 내역을 추적, 분석한 결과 그 동작의 표적이 된 도메인 목록이었다. 탈로스 측은 "새로 발견된 내용은 가치가 있는 지적재산을 노린 공격자의 존재를 시사하며 이 사건의 우려 수준을 높여 준다"고 지적했다.

시스코 탈로스인텔리전스는 변조된 C클리너 프로그램 설치후 추가 악성행위를 분석한 결과, 명령제어서버를 통해 특정 기업의 PC 사용자를 대상으로 한 공격이 진행됐으며 이는 해당 기업의 지적재산을 노린 시도로 보인다고 추정했다.

명령제어서버는 악성코드에 감염된 PC와 공격자간의 통신을 제어하는 PHP파일을 포함했다. 서버는 보안분석가의 탐지 및 분석을 회피하기 위한 일련의 확인 동작을 구현했고 감염된 시스템의 OS 버전, 아키텍처, 관리자 권한을 갖고 구동되는지 등의 정보를 수집했다. 이렇게 수집한 정보를 일종의 SQL 데이터베이스에 저장했다.

시스템이 악성코드 요구사항에 맞으면 백도어를 만들고 잠재적으로 공격자가 표적 기업의 정보를 훔치고 첩보 행위를 할 수 있는 길을 트는 2차 악성 동작이 진행됐다.

탈로스 측은 "(명령제어) 웹서버는 공격에 사용된 주요 변수와 명령어를 정의한 2번째 PHP 파일을 포함한다"며 "흥미롭게도 그 지역시간 설정값이 중화인민공화국(People's Republic of China)과 일치하는 'PRC'였지만, 이에 의존해 배후 지목(attribution)을 할 수는 없다"고 강조했다.

어베스트 측에서도 추가 분석 결과를 발표했다. 그에 따르면 8개 회사의 20대 머신이 공격 표적이었다. 다만 "주어진 기록은 단지 3일 가량에 불과한 기간동안 수집된 것이라, 2차 악성 행위로 노려진 실제 컴퓨터 수는 적어도 수백대 규모였을 것으로 짐작된다"고 추정했다. 회사측은 앞서 2차 악성 행위가 수행되지 않았을 것이라는 기존 판단을 철회하고, 이 공격을 '전형적인' 워터링 홀 공격으로 분류했다.

http://www.zdnet.co.kr/news/news_view.asp?artice_id=20170922091719

[☞원문보기]

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

감사합니다.