고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 ‘구글 드라이브 다운로드’로 위장한 PDF, 주의!

보안 소식 ‘구글 드라이브 다운로드’로 위장한 PDF, 주의!

작성자: j1159 조회 수: 458 PC모드

최 근 개인용 웹스토리지 서비스 ‘구글 드라이브(Google Drive)’와 관련된 문서로 위장한 악성코드가 유포돼 사용자의 주의가 요구된다. 구글 드라이브는 사진 및 문서 등을 저장할 수 있는 구글이 제공하는 무료 클라우드 저장소이다. 최근 스마트폰으로 촬영한 사진들이 고해상도의 고용량인 경우가 많아 클라우드 저장소를 이용하는 사용자들이 늘고 있다. 최근 발견된 악성코드는 바로 이 점을 노렸다.

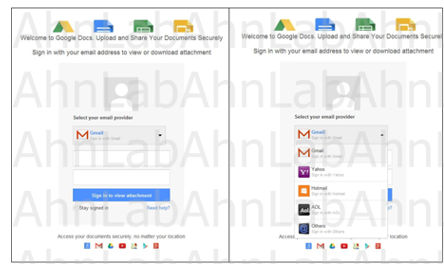

해당 악성코드는 [그림 1]과 같이 PDF 문서로 위장하고 있다. 파일 밑에 ‘다운로드(DWONLOAD)’라고 표시되어 있는 부분을 클릭하면 [그림 2]와 같이 구글 드라이브 로그인 화면으로 보이는 페이지로 연결된다.

[그림 1] 악성 PDF

[그림 2] 구글 드라이브 로그인 화면으로 위장한 피싱 페이지

사 용자가 [그림 2]의 페이지에서 파일 다운로드를 위해 이메일 주소와 비밀번호를 입력하고 ‘Sign in to view attachment’ 버튼을 클릭하면 정상 구글 독스(Google Docs) 페이지로 리다이렉팅된다. 구글 독스는 구글 드라이브에서 제공하는 문서 편집 앱이다.

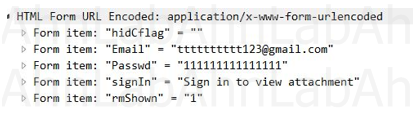

[그림 3] 전송하는 계정 정보

이때 [그림 3]과 같이 사용자가 입력한 계정 정보를 전송한다. 또한 사용자가 지메일(Gmail) 계정을 입력한 경우, [그림 4]와 같이 계정 복구를 핑계로 휴대전화 번호 또는 보조 이메일 주소 정보를 추가로 요구한다.

[그림 4] 추가 정보 입력을 요구하는 페이지

PDF 를 통해 유포되는 악성코드는 크게 2가지로 나뉜다. 첫 번째는 취약점을 통해 추가 악성코드를 생성하거나 다운로드하는 방식이고, 두 번째는 내용에 URL을 포함하여 사용자가 직접 URL에 접속하게 하여 악성코드를 추가로 다운로드하게 하거나 피싱 페이지에 접근하도록 하는 방식이다. 이번 사례에 사용된 악성 PDF도 사용자가 URL을 직접 클릭하도록 유도한 후 피싱 페이지로 연결하는 방식을 취하고 있다.

V3 제품에서는 해당 악성 문서를 아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군 진단명>

PDF/Phishing

공 격자들은 주로 페이스북이나 구글 애플리케이션과 같이 많은 이용자가 사용하고 개인정보를 필요로 하는 웹서비스로 위장한 피싱 사이트를 제작하여 사용자를 현혹한다. 이와 같은 피싱의 피해를 예방하기 위해서는 사용자의 세심한 주의가 가장 중요하다.

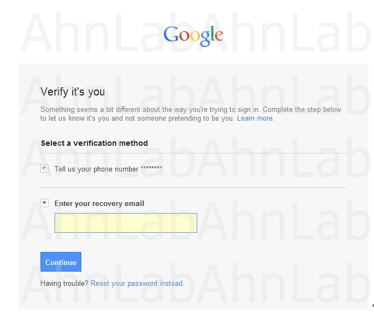

한 편, 구글에서도 사용자 인증을 강화하기 위해 2단계 인증을 제공하는데, 많은 사용자들이 이에 대해 잘 모르거나 알더라도 불편함을 이유로 잘 사용하지 않는다. 2단계 인증을 사용하면 만일 피싱 사이트에 개인정보를 입력하여 공격자에게 정보가 전송되었거나 기타 방법으로 계정 정보가 노출되었더라도 2단계 인증을 통해 계정 탈취가 제한될 수 있다.

[그림 5] 구글의 2단계 인증

2 단계 인증은 OTP, 보안 키 등 다양한 종류가 있다. 최근 피싱 페이지들은 휴대전화 번호를 요구하는 경우가 많으므로, 만약을 대비해 별도의 OTP 앱(최초 설정시 QR코드를 통해 사용자 휴대폰 인증)이나 보안키 등을 이용하는 것이 바람직하다.

-----

http://www.ahnlab.com/kr/site/securityinfo/secunews/secuNewsView.do?seq=26179

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

좋은 정보 고맙습니다.