고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 [!] 파워쉘을 이용한 ‘록키’ 랜섬웨어 변종 발견

보안 소식 [!] 파워쉘을 이용한 ‘록키’ 랜섬웨어 변종 발견

작성자: ordo 조회 수: 86 PC모드

파워쉘을 이용한 ‘록키’ 랜섬웨어 변종 발견

입력날짜 : 2017-03-30 13:22

입력날짜 : 2017-03-30 13:22

메모장 바로가기 파일로 위장해 파워쉘로 감염되는 방식으로 진화

[보안뉴스 권 준 기자] 최근 파워쉘을 이용하여 감염시키는 진화된 ‘록키(Locky)’ 랜섬웨어 변종이 발견됐다.

파워쉘(PowerShell)은 시스템 관리용으로 특별히 설계된 작업 기반 명령줄 쉘 및 스크립트 언어로 주로 윈도우 운영 체제 및 응용 프로그램의 관리를 쉽게 제어하고 자동화하는 데 사용된다. 하지만 최근 이러한 기능이 랜섬웨어를 유포하는 데 악용되고 있다.

보안전문기업 하우리(대표 김희천)는 이번에 확인된 ‘록키’ 랜섬웨어는 이메일을 통해 메모장으로 위장한 “윈도우 바로가기(.LNK)” 파일 형태로 유포됐다. 사용자가 해당 바로가기 파일을 실행할 경우, 파워쉘 프로그램이 동작하여 사용자 PC에 ‘록키’ 랜섬웨어를 다운로드하여 실행한다.

윈도우 바로가기 파일은 특정 경로의 프로그램을 빠르게 실행할 수 있도록 도와주는 파일이지만, 이를 이용해 파워쉘을 동작시켜 랜섬웨어를 다운로드하고 실행하는 등의 용도로 악용되고 있다.

[보안뉴스 권 준 기자] 최근 파워쉘을 이용하여 감염시키는 진화된 ‘록키(Locky)’ 랜섬웨어 변종이 발견됐다.

▲ 메모장으로 위장한 바로가기 파일 (파워쉘을 실행하는 용도)

파워쉘(PowerShell)은 시스템 관리용으로 특별히 설계된 작업 기반 명령줄 쉘 및 스크립트 언어로 주로 윈도우 운영 체제 및 응용 프로그램의 관리를 쉽게 제어하고 자동화하는 데 사용된다. 하지만 최근 이러한 기능이 랜섬웨어를 유포하는 데 악용되고 있다.

보안전문기업 하우리(대표 김희천)는 이번에 확인된 ‘록키’ 랜섬웨어는 이메일을 통해 메모장으로 위장한 “윈도우 바로가기(.LNK)” 파일 형태로 유포됐다. 사용자가 해당 바로가기 파일을 실행할 경우, 파워쉘 프로그램이 동작하여 사용자 PC에 ‘록키’ 랜섬웨어를 다운로드하여 실행한다.

윈도우 바로가기 파일은 특정 경로의 프로그램을 빠르게 실행할 수 있도록 도와주는 파일이지만, 이를 이용해 파워쉘을 동작시켜 랜섬웨어를 다운로드하고 실행하는 등의 용도로 악용되고 있다.

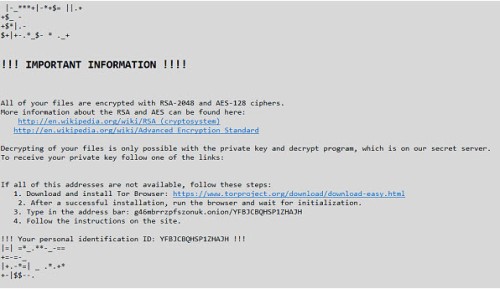

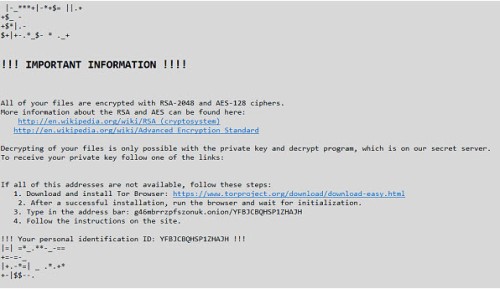

▲ ‘록키’ 랜섬웨어 감염 화면

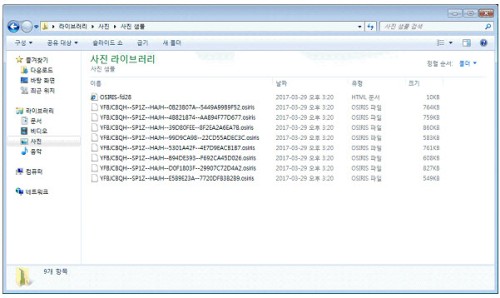

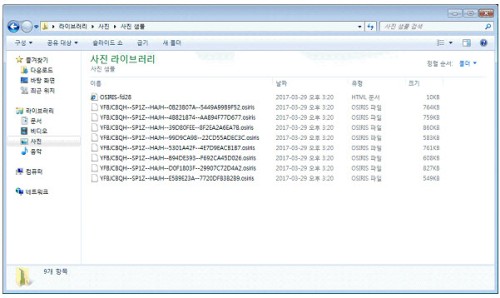

▲ ‘록키’ 랜섬웨어에 감염되어 암호화된 파일들

실행된 ‘록키’ 랜섬웨어는 사용자 PC의 사진 및 그림 파일, 각종 오피스 문서 등을 암호화하여 몸값을 요구하며, 암호화된 파일은 확장자가 ‘.OSIRIS’로 변경되어 더 이상 파일을 사용할 수 없게 된다.

보안대응팀 이경민 주임연구원은 “랜섬웨어를 유포하는 공격자들은 계속해서 다양한 방법을 사용하여 진화하고 있어 지속적인 관찰이 필요하다”며, “파워쉘이 꼭 필요한 경우가 아니라면 파워쉘 실행을 차단하여 악성코드 감염 피해를 최소화 할 수 있다”고 밝혔다.

하우리 바이로봇에서는 해당 악성코드를 “LNK.Agent”, “Trojan.Win32.Locky” 진단명으로 탐지 및 치료하고 있으며, 바이로봇 제품으로 윈도우 파워쉘을 차단하는 방법 및 기타 랜섬웨어 관련 정보는 http://www.hauri.co.kr/support/ViRobot_Powershell.pdf를 통해 확인이 가능하다.

출처:http://www.boannews.com/media/view.asp?idx=54033&skind=5

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

다양하게 돈을 뜯어가네요...