고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

보안 소식 패치 되지 않은 마이크로소프트 DDE 익스플로잇, 광범위한 악성코드 공격에 사용 돼

보안 소식 패치 되지 않은 마이크로소프트 DDE 익스플로잇, 광범위한 악성코드 공격에 사용 돼

작성자: 티오피 조회 수: 200 PC모드

Unpatched Microsoft Word DDE Exploit Being Used In Widespread Malware Attacks

마이크로소프트의 내장 기능을 악용하는 패치 되지 않은 공격 방식이 현재 광범위한 악성코드 공격 캠페인에 사용 되고 있는 것으로 나타났습니다.

DDE 프로토콜은 마이크로소프트가 두 개의 실행 중인 프로그램들이 동일한 데이터를 공유할 수 있도록 하는 여러 방법들 중 하나입니다.

이 프로토콜은 엑셀, 워드, Quattro Pro, Visual Basic을 포함한 수 천개의 프로그램들에서 1회성 데이터 전송 및 지속적인 업데이트 교환 등을 위해 사용하고 있습니다.

DDE의 익스플로잇 기술은 피해자에게 해당 응용 프로그램을 실행할지 묻는 것 이외에는 어떠한 “보안”경고도 표시하지 않습니다. 하지만 이 팝업 마저 “적절한 구문 수정”을 통해 제거될 수 있습니다.

연구원들은 DDE 공격 테크닉이 공개 된 직후, 이 공격을 활발히 악용하고 있는 공격 캠페인에 대한 보고서를 공개했습니다. 이는 파일이 없는 원격 접속 트로이목마(RAT)인 DNSMessenger를 통해 여러 조직들을 공격하고 있었습니다.

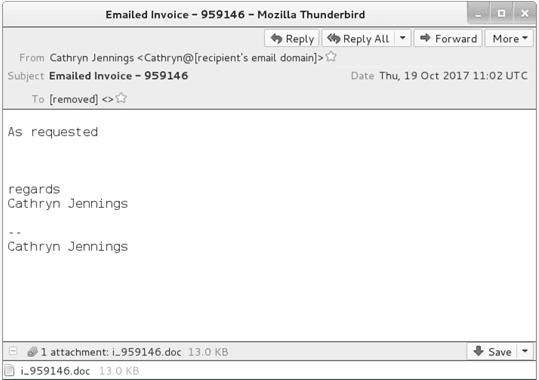

Necurs 봇넷, Locky 랜섬웨어 배포를 위해 DDE 공격 사용해

<이미지 출처 : https://thehackernews.com/2017/10/ms-office-dde-malware-exploit.html>

해커들이 전 세계 600만대 이상의 감염 된 컴퓨터들을 제어하고 수 백만통의 이메일을 보내는 Necurs 봇넷을 이용해 Locky 랜섬웨어와 TrickBot 뱅킹 악성코드를 배포하고 있는 것으로 나타났습니다. 이 공격에는 새로이 발견 된 DDE 공격 기술을 사용하는 워드 문서를 사용합니다.

Locky 랜섬웨어의 해커들은 기존에는 매크로 기반의 마이크로소프트 오피스 문서를 사용했지만, 지금은 DDE 익스플로잇을 사용하도록 Necurs 봇넷을 업데이트해 악성코드를 배포하고 피해자의 데스크탑 스크린샷을 촬영할 수 있는 기능을 추가했습니다.

연구원들은 “이 새로운 공격의 흥미로운 점은, 피해자를 원격으로 조작할 수 있다는데 있습니다. 이는 스크린샷을 찍어 원격 서버로 보낼 수 있습니다. 또한 실행 도중 다운로더에 발생하는 모든 에러의 세부 사항들도 보낼 수 있습니다.”고 밝혔습니다.

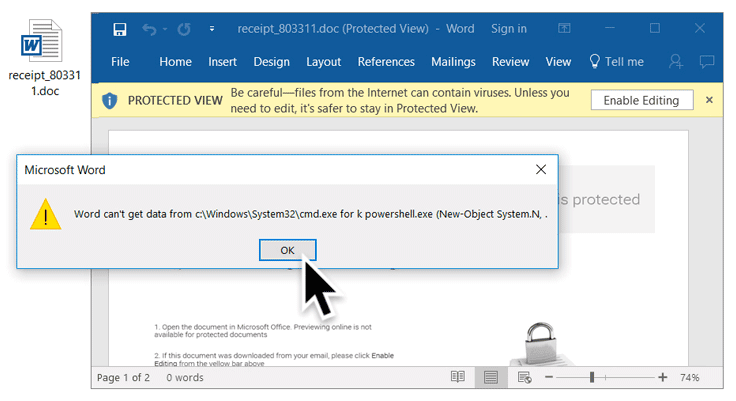

Hancitor 악성코드도 DDE 공격 사용해

<이미지 출처 : https://thehackernews.com/2017/10/ms-office-dde-malware-exploit.html>

또 다른 악성코드 스팸 캠페인도 마이크로소프트 오피스 DDE 익스플로잇을 악용해 Hancitor 악성코드(Chanitor, Tordal이라고도 알려짐)를 배포하고 있는 것으로 나타났습니다.

Hancitor는 감염 된 기기에 뱅킹 트로이목마, 데이터 탈취 악성코드, 랜섬웨어 등 악성 페이로드를 설치하는 다운로더로 기존에는 매크로가 활성화 된 마이크로소프트 오피스 문서를 피싱 이메일에 첨부하는 방식으로 유포 되었습니다.

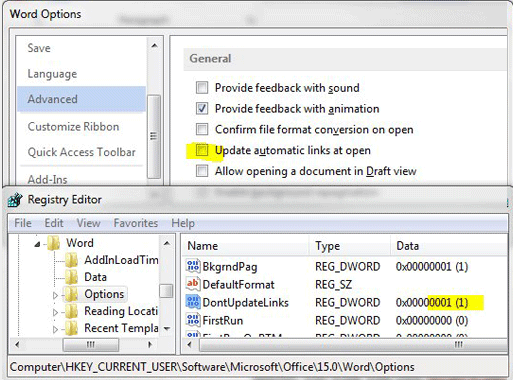

Word DDE 공격으로부터 보호하는 법

<이미지 출처 : https://thehackernews.com/2017/10/ms-office-dde-malware-exploit.html>

DDE는 마이크로소프트의 정식 기능이기 때문에, 대부분의 안티바이러스 솔루션들이 이에 대해 경고하거나 차단하지 않습니다. 또한 마이크로소프트도 이 기능을 제거하기 위한 패치를 발행할 계획이 없습니다.

따라서 마이크로소프트 오피스의 "문서를 열 때 자동 연결 업데이트" 옵션을 비활성화 하는 방법으로 이 공격을 예방할 수 있습니다.

워드 프로그램을 열고 파일 > 옵션 > 고급 > 일반으로 이동해 "문서를 열 때 자동 연결 업데이트"옵션의 체크를 해제하면 됩니다.

출처 :

https://thehackernews.com/2017/10/ms-office-dde-malware-exploit.html

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

좋은 정보 감사합니다.^^ 글 보면서 적용했어요!