고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

IT정보 사용자 모르게 설치되는 악성프로그램 급증...개인정보 줄줄

IT정보 사용자 모르게 설치되는 악성프로그램 급증...개인정보 줄줄

작성자: 상현 조회 수: 1533 PC모드

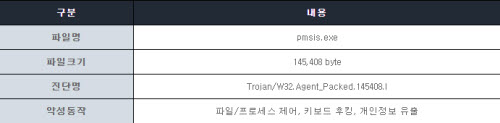

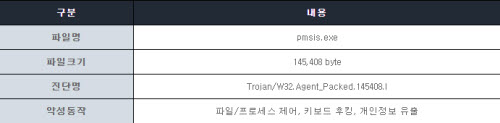

http://www.boannews.com/media/view.asp?idx=49447&page=1&kind=1사용자 몰래 ‘pmsis.exe’ 파일 설치, PC제어 및 키보드 정보 등 유출

[보안뉴스 김경애] 최근 사용자가 인지하지 못하는 방법으로 설치되는 악성프로그램이 급증하고 있다. 이로 인해 PC의 제어권을 빼앗기거나, PC 사용 정보를 유출하는 등 다수의 위험에 노출되고 있어 이용자들의 주의가 요구된다.

‘pmsis.exe’ 실행파일의 경우 사용자 몰래 설치돼 PC의 사용정보를 유출할 뿐 아니라, 키보드 사용 정보의 유출 위험성이 있어 개인정보 유출 등 2차 피해 우려가 제기되고 있다.

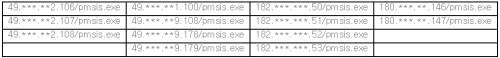

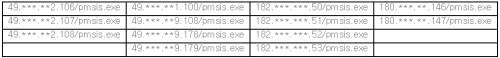

pmsis.exe 파일 유포경로에 대해 잉카인터넷 측은 “1월 초부터 다수의 웹 서버에 업로드됐으며, 해당 다운로드 주소는 웹 페이지의 스크립트 동작을 통해 연결돼 다운 및 실행된다”며 “pmsis.exe 파일이 업로드된 웹 서버 주소는 VPN 서비스를 통해 우회해 실제 악성파일이 업로드된 웹 서버의 정보를 숨기는 것으로, 웹 서비스 제공업체가 있어 IP 기준으로 한 차단이 어렵다. 이는 악성파일 유포를 유리하게 할 수 있다”고 밝혔다.

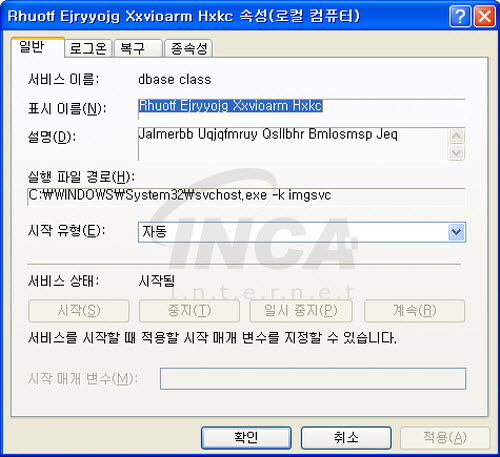

악성파일 pmsis.exe는 최초 실행 시 C: 하위에 map(임의숫자).dll 파일(이하 map245200.dll)을 생성하고 이를 pmsis.exe 내부에 연결해 실행시킨다.

map245200.dll 파일은 실행 즉시 C:Program File 하위에 Afjg 폴더를 생성하고 하위에 자신을 복제한 파일 Rrcfwqnhe.pic 를 생성한다. 폴더명과 파일명은 pmsis.exe 파일의 변종에 따라 이름이 임의로 지정되며, 복제된 파일의 확장자는 pic, jpg, bmp, gif 와 같이 이미지 파일 확장자로 지정·생성한다.

pmsis.exe 실행 후 Prcfwqnhe.pic 파일을 생성하기까지의 동작은 pmsis.exe 내부에서 일어나기 때문에 일반 사용자가 확인하기 어렵다.

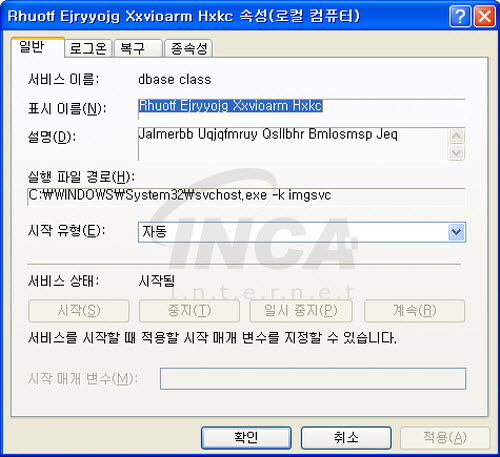

이렇게 실행된 pmsis.exe는 악성 동작으로 C:Program FilesAfjg 하위에 Rrcfwqnhe.pic(=map245200.dll) 파일을 생성한 뒤 해당 파일을 윈도우 부팅 시마다 실행하기 위해 서비스를 생성한다.

서비스로 동작하는 Rrcfwqnhe.pic 파일은 f***1*.c***s.com(49.***.***.25)에 네트워크 연결을 시도하며, 연결이 성공할 경우 전달받은 명령어에 따라 C&C 동작을 수행하며, 개인정보 유출 등 추가적인 위험에 노출될 수 있다.

이에 대해 잉카인터넷 측은 “pmsis.exe 파일은 C&C 동작에 따라 감염된 PC의 제어뿐 아니라 사용자의 키보드 정보를 후킹해 개인정보 유출 등의 추가적인 위험에 노출시킨다”며 “악성파일 유포와 C&C 동작을 위한 연결 IP를 VPN 서비스 업체를 이용해 우회하므로 공격자 추적이 쉽지 않아 악성파일 감염에 각별한 주의가 필요하다”고 당부했다.

[김경애 기자(boan3@boannews.com)]

[보안뉴스 김경애] 최근 사용자가 인지하지 못하는 방법으로 설치되는 악성프로그램이 급증하고 있다. 이로 인해 PC의 제어권을 빼앗기거나, PC 사용 정보를 유출하는 등 다수의 위험에 노출되고 있어 이용자들의 주의가 요구된다.

‘pmsis.exe’ 실행파일의 경우 사용자 몰래 설치돼 PC의 사용정보를 유출할 뿐 아니라, 키보드 사용 정보의 유출 위험성이 있어 개인정보 유출 등 2차 피해 우려가 제기되고 있다.

pmsis.exe 파일 유포경로에 대해 잉카인터넷 측은 “1월 초부터 다수의 웹 서버에 업로드됐으며, 해당 다운로드 주소는 웹 페이지의 스크립트 동작을 통해 연결돼 다운 및 실행된다”며 “pmsis.exe 파일이 업로드된 웹 서버 주소는 VPN 서비스를 통해 우회해 실제 악성파일이 업로드된 웹 서버의 정보를 숨기는 것으로, 웹 서비스 제공업체가 있어 IP 기준으로 한 차단이 어렵다. 이는 악성파일 유포를 유리하게 할 수 있다”고 밝혔다.

악성파일 pmsis.exe는 최초 실행 시 C: 하위에 map(임의숫자).dll 파일(이하 map245200.dll)을 생성하고 이를 pmsis.exe 내부에 연결해 실행시킨다.

map245200.dll 파일은 실행 즉시 C:Program File 하위에 Afjg 폴더를 생성하고 하위에 자신을 복제한 파일 Rrcfwqnhe.pic 를 생성한다. 폴더명과 파일명은 pmsis.exe 파일의 변종에 따라 이름이 임의로 지정되며, 복제된 파일의 확장자는 pic, jpg, bmp, gif 와 같이 이미지 파일 확장자로 지정·생성한다.

pmsis.exe 실행 후 Prcfwqnhe.pic 파일을 생성하기까지의 동작은 pmsis.exe 내부에서 일어나기 때문에 일반 사용자가 확인하기 어렵다.

이렇게 실행된 pmsis.exe는 악성 동작으로 C:Program FilesAfjg 하위에 Rrcfwqnhe.pic(=map245200.dll) 파일을 생성한 뒤 해당 파일을 윈도우 부팅 시마다 실행하기 위해 서비스를 생성한다.

서비스로 동작하는 Rrcfwqnhe.pic 파일은 f***1*.c***s.com(49.***.***.25)에 네트워크 연결을 시도하며, 연결이 성공할 경우 전달받은 명령어에 따라 C&C 동작을 수행하며, 개인정보 유출 등 추가적인 위험에 노출될 수 있다.

이에 대해 잉카인터넷 측은 “pmsis.exe 파일은 C&C 동작에 따라 감염된 PC의 제어뿐 아니라 사용자의 키보드 정보를 후킹해 개인정보 유출 등의 추가적인 위험에 노출시킨다”며 “악성파일 유포와 C&C 동작을 위한 연결 IP를 VPN 서비스 업체를 이용해 우회하므로 공격자 추적이 쉽지 않아 악성파일 감염에 각별한 주의가 필요하다”고 당부했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC