고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

윈도정보 국내 사용자 주변을 맴도는 랜섬웨어 셋

윈도정보 국내 사용자 주변을 맴도는 랜섬웨어 셋

작성자: 구피 조회 수: 761 PC모드

국내 사용자 주변을 맴도는 랜섬웨어 셋

평창동계올림픽으로 시작됐던 2018년은 이제 러시아 월드컵이 개최되는 6월, 어느새 일년의 절반 지점에 이르렀다. 보안의 관점에서 바라본 2018년은 랜섬웨어로 시작해 여전히, 아니 심지어 두 배는 늘어난 듯 번잡하다.

전 세계적으로 지난 2017년에 비해 올해 랜섬웨어는 다소 주춤하고 가상화폐 채굴 또는 탈취 악성코드가 증가하는 추세지만, 국내에서는 여전히 랜섬웨어가 압도적인 영향력을 보이고 있다. 특히 지난 4월을 기점으로 특정 랜섬웨어의 변종이 지속적으로 국내에 유포되며 피해를 야기하고 있다. 이 글에서는 올해 국내에서 주로 유포되고 있는 랜섬웨어 종류에 대해 다시 한 번 짚어보고, 최신 공격 방식에 대해 알아본다.

2018년 선발은 매그니베르 랜섬웨어

지난 4월 초, 매그니베르(Magniber) 랜섬웨어와 관련 변종이 잇따라 유포됐다. 매그니베르 랜섬웨어가 국내에 처음 유포되기 시작한 것은 2017년 중반으로, 당시 한국어 윈도우 운영체제(OS)에서만 실행돼 대표적인 국내 사용자 타깃 랜섬웨어로 알려졌다.

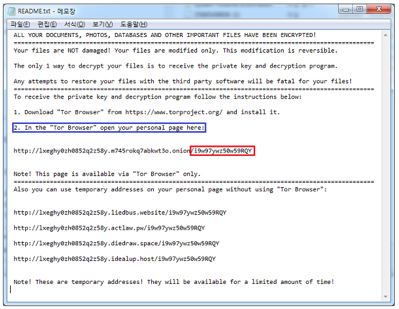

[그림 1] 매그니베르 랜섬웨어 랜섬노트 파일

이후 2018년 4월을 기점으로 다수의 매그니베르 랜섬웨어 변종이 국내에서 유포되기 시작했고, 이에 안랩은 매그니베르 랜섬웨어 전용 복구툴을 무료로 배포하는 등 사용자 피해를 최소화하기 위해 다각도로 대응에 나섰다.

<관련 내용 더 보기>

► 좌절 금지! 매그니베르 랜섬웨어 무료 복구툴 확인하세요

매그니베르 랜섬웨어는 인터넷 익스플로러(IE), 자바(JAVA), 플래시(Flash) 등의 취약점을 악용해 설치되며, 한국어 OS 환경일 경우 HWP 문서를 비롯해 800여 종이 넘는 확장자 파일을 암호화 한다.

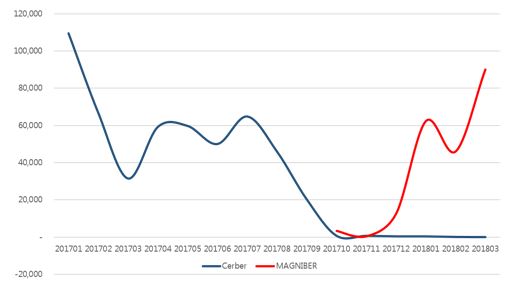

4월초부터 급격히 증가하는 모습을 보이던 매그니베르 랜섬웨어는 한달이 채 되지 않은 4월 25일을 기점으로 빠르게 소강 상태로 접어들었다. 그리고 갠드크랩(GandCrab) 랜섬웨어에 그 자리를 내줬다. 그러나 현재도 간간히 매그니베르 랜섬웨어 피해가 보고되고 있는 만큼 사용자의 주의가 필요하다.

[그림 2] 매그니베르 랜섬웨어와 케르베르 랜섬웨어 추이 (*출처: 안랩 시큐리티대응센터, ASEC)

중원을 평정에 나선 공격수, 갠드크랩 랜섬웨어

매그니베르 랜섬웨어가 왕성하게 활동하던 지난 4월 초, 안랩은 갠드크랩 랜섬웨어(GandCrab v2.1)가 유포되고 있는 것을 파악, 예의 주시했다. 그 결과, 안랩은 4월 둘째 주에 접어들 무렵 갠드크랩 랜섬웨어가 매그니튜드(Magnitude) 익스플로잇 킷을 통해 감염 시 별도의 파일이 생성되지 않는 형태 파일리스(Fileless) 형태로 유포되는 것을 확인했다.

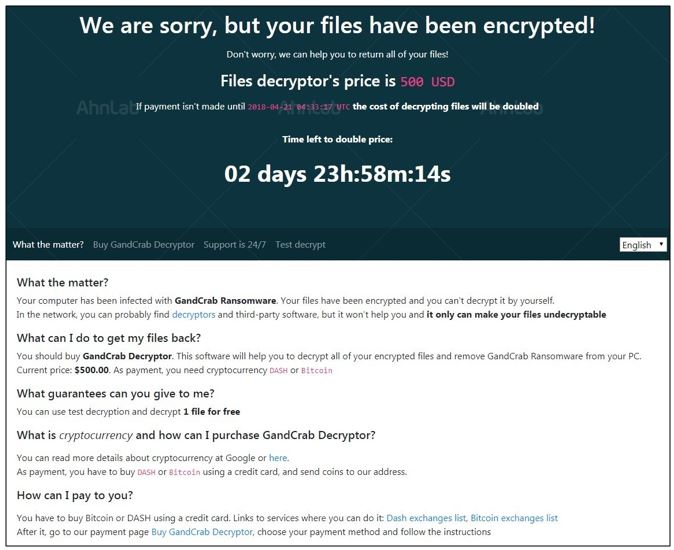

[그림 3] 갠드크랩 랜섬웨어 랜섬노트

이와 관련해 안랩은 갠드크랩 랜섬웨어의 파일 암호화를 억제할 킬 스위치(kill switch)를 발견, 자사 시큐리티대응팀(ASEC, AhnLab Security Emergency response Center) 블로그를 통해 관련 파일과 함께 대응 방안을 상세히 공개했다. 이와 함께 V3 제품군의 URL 및 채킷 차단 방식을 이용해 갠드크랩 랜섬웨어 감염을 예방하는 방법을 상세히 소개하고, 최신 갠드크랩 랜섬웨어 변종을 탐지하기 위한 시그니처를 신속히 V3 엔진에 반영하는 등 갠드크랩 랜섬웨어 피해 확산 방지에 나섰다.

<관련 내용 더 보기>

이러한 안랩의 노력에도 불구하고 여전히 갠드크랩 랜섬웨어는 다양한 변종을 연이어 배포하며 지속적으로 피해를 야기하고 있다. 특히 초반에는 보안에 취약한 웹 사이트를 이용했으나 이후 ‘이미지 무단 도용 항의’ 등 교묘하게 위장한 이메일을 이용하는 등 다양한 방식을 통해 유포되고 있다.

갠드크랩 랜섬웨어는 사용자 PC에 추가로 파일을 다운로드하는데, 이렇게 추가로 다운로드된 파일이 암호화 등 악성 행위를 수행한다. 다운로드 되는 파일의 포맷은 문서 파일(doc)뿐만 아니라 스크립트 파일(js), 바로가기 파일(LNK) 등으로 다양하다.

지난 4월 중순부터 본격화되기 시작한 갠드크랩 랜섬웨어는 6월 현재까지도 지속적으로 변종을 유포하며 공격을 계속하고 있다.

후방에서 활약 중인 크립트온 랜섬웨어

갠드크랩 랜섬웨어가 국내 사용자에게 막대한 영향력을 발휘하고 있지만, 이 외에도 다양한 랜섬웨어가 꾸준히 유포되고 있다. 그 가운데 지난 5월 초부터 국내 사용자를 중심으로 유포되고 있는 크립트온(CryptOn) 랜섬웨어가 두드러진다. 이 크립트온 랜섬웨어는 과거에 발견된 크립트온 랜섬웨어의 변종으로 보인다.

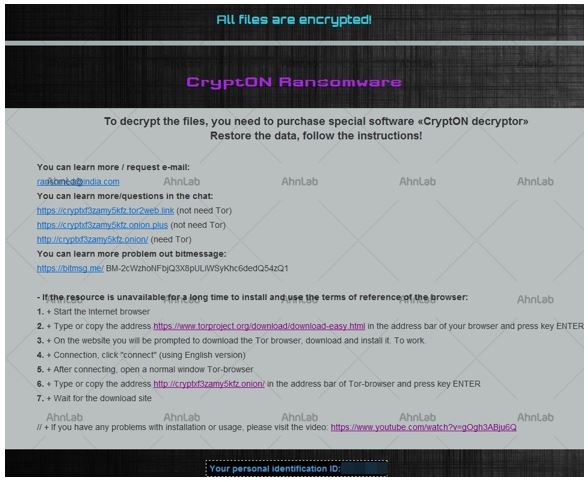

[그림 4] 크립트온 랜섬웨어 랜섬노트

[그림 4]는 최신 크립트온 랜섬웨어의 랜섬노트로, 예전 크립트온 랜섬웨어와 달리 감염 피해자에게 토르(Tor) 브라우저를 설치하고 토르 URL을 통해 공격자와 온라인 채팅을 하도록 유도하고 있다. 채팅을 통해 공격자는 500 달러(한화 약 53만원) 상당의 비트코인 또는 이더리움 가상화폐를 요구한다. 공격자가 송금을 요구하며 알려준 가상화폐 지갑 주소를 조회한 결과, 피해자가 전송한 금액을 다른 지갑으로 다시 송금하는 것으로 확인됐다. 다수의 가상화폐 지갑을 사용함으로써 공격자에 대한 추적을 더욱 어렵게 한 것이다.

개인, 기업 모두 적극적으로 수비 라인에 가담해야…

매그니베르부터 갠드크랩, 크립트온까지 올해 초부터 다양한 랜섬웨어가 끊임없이 등장하고 있다. 랜섬웨어 제작자들은 더 큰 금전적 이득을 얻기 위해 다양하고 교묘한 방법으로 랜섬웨어를 유포하고 있다. ‘랜섬웨어’라는 악성코드의 특성 상, 대부분의 경우 일단 감염되면 암호화된 파일을 복구하기 어렵다. 랜섬웨어 제작자에게 돈을 보내더라도 파일을 복구해준다는 보장도 없다. 따라서 늘 강조하듯, 랜섬웨어는 감염되지 않도록 노력하는 것이 최선의 방어다.

이와 함께 알 수 없는 사람이 보낸 이메일 확인을 자제하고, 신뢰성이 확인되지 않은 웹사이트 방문 또한 주의하는 습관이 필요하다. 또한 사용 중인 운영체제와 프로그램의 최신 보안 패치를 적용해야 하며, 중요한 문서나 파일은 주기적으로 백업하는 것이 바람직하다.

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC