고정공지

(자유게시판에서 질문 금지) 질문하신 유저는 통보 없이 "계정정리" 될수 있습니다.

놀이터 일간 추천 베스트 |

놀이터 일간 조회 베스트 |

윈도정보 안랩, 매그니베르 랜섬웨어 복구툴 업데이트

윈도정보 안랩, 매그니베르 랜섬웨어 복구툴 업데이트

작성자: 구피 조회 수: 433 PC모드

안랩, 매그니베르 랜섬웨어 복구툴 업데이트

안랩은 지난 4월 2일 자사 시큐리티대응팀(ASEC, AhnLab Security Emergency response Center) 블로그를 통해 일부 매그니베르(Magniber) 랜섬웨어에 대한 복구툴을 무료로 배포했다.

그러나 이후로도 다수의 매그니베르 랜섬웨어의 변종이 연일 나타났다. 이에 안랩은 사용자 피해를 최소화하기 위해 최근 새로운 복구툴을 배포했다. 지난 4월 12일 기준, 400여 개의 매그니베르 랜섬웨어 확장자에 대한 복구가 가능하며 랜덤 벡터 복구 기능도 포함되었다. 또한 사용자 편의를 위해 UI를 개선했다. 이 글에서는 최근 안랩이 배포한 매그니베르 랜섬웨어 전용 복구툴 새 버전의 사용 방법과 이를 통해 복구 가능한 주요 메그니베르 랜섬웨어 변종을 알아본다.

안랩 매그니베르 랜섬웨어 복구툴이 배포되고 얼마 지나지 않은 지난 4월 8일부터 가변적인 벡터를 이용하는 변종이 나타났다. 이들 변종은 안랩의 복구툴로는 복구가 불가능하다. 복구 시 필요한 벡터 정보를 고정 값이 아닌 랜덤한 값으로 생성하기 때문에 동일한 확장자명으로 암호화된 파일이라도 각 감염 사례마다 사용된 벡터 정보가 다를 수 있기 때문이다.

같은 이유로 공격자가 샘플로 복구 서비스를 제공하는 웹 페이지에서도 일부 포맷을 제외하고는 복구에 실패하는 경우가 발생했다. 또한 해당 웹 페이지에는 ‘파일 한 개 복구 시 8시간 정도 소요될 수 있다’는 문구가 추가되었다.

이와 관련해 안랩은 신속하게 분석 및 개발을 진행, 지난 4월 12일 매그니베르 랜섬웨어 변종에 대한 복구툴을 새로 배포했다. 이 복구툴은 가변적 벡터로 인해 복구가 불가능했던 변종에 대한 복구를 지원한다. 단, 랜섬웨어라는 악성코드의 특성 상 이번 복구툴 또한 확장자, 키 정보와 함께 암호화/복호화 파일 쌍이 존재하는 변종에 대해서만 복구가 가능하다.

매그니베르 랜섬웨어 복구툴, 어떻게 사용하나?

매그니베르 랜섬웨어에 감염되었다면 아래 ASEC 블로그의 관련 게시물 또난 안랩 홈페이지의 ‘랜섬웨어 보안센터’에서 최신 복구툴을 다운로드하여 이용할 수 있다.

복구툴 사용 방법은 간단하다. 랜섬웨어에 감염되었을 경우, 우선 암호화된 파일의 변경된 확장자명을 통해 매그니베르 랜섬웨어에 의한 것인지 확인한다. 현재 안랩의 매그니베르 랜섬웨어 전용 복구툴로 복구할 수 있는 확장자명은 400여 개로, 상세한 정보는 위의 ASEC 블로그 게시물 하단에 첨부된 파일을 통해 확인할 수 있다.

확장자명 확인을 통해 매그니베르 랜섬웨어에 의한 감염임을 알게 되었다면 ASEC 블로그에서 전용 복구툴 파일(MagniberDecrypt.exe)을 감염된 PC에 다운로드하여 실행한다. 최신 복구툴은 드라이브를 자동으로 탐색하기 때문에 설치 경로를 따로 설정할 필요는 없다.

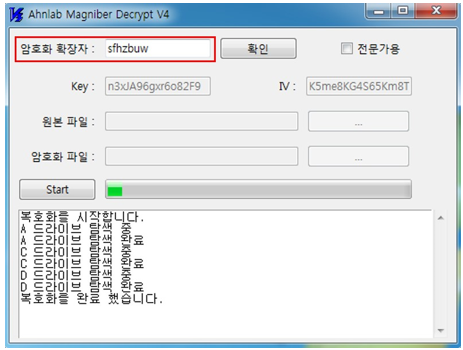

복구툴이 실행되면 설치 파일이 포함된 폴더가 생성된 후 자동으로 프로그램이 실행되며 [그림 1]과 같은 화면이 나타난다. [그림 1]의 빨간색으로 표시한 부분과 같이 ‘암호화 확장자’를 입력하는 부분에 암호화된 파일의 확장자를 입력하고 “확인” 버튼을 클릭하면 해당 확장자명의 키(Key)와 벡터(IV) 정보가 나타난다.

[그림 1] 안랩 매그니베르 랜섬웨어 복구툴 동작 화면

키 값과 벡터 정보가 나타나면 화면 중간의 “Start” 버튼을 클릭하면 자동으로 파일이 복구된다. 이때 암호화된 파일은 삭제되지 않기 때문에 복호화된 파일이 생성될 수 있도록 사전에 충분한 공간(용량)을 확보해 둬야 한다.

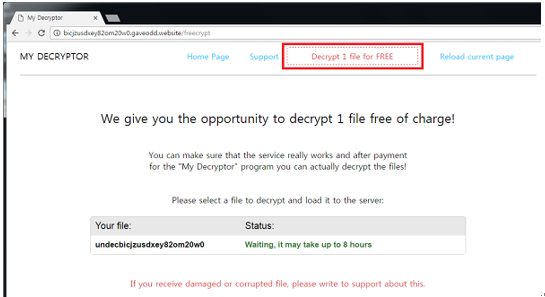

확장자를 입력했으나 키 값만 나타날 경우에는 벡터 정보(IV)를 확보해야 하는데, 이 경우 공격자가 제공하는 샘플 복구를 이용할 수 있다. 공격자가 샘플로 파일을 복구해주는 페이지에 연결해 복구된 원본 파일을 확보해 복구 전의 암호화된 파일과 한쌍으로 복구툴에 입력하는 방법이다.

[그림 2] 공격자가 샘플 복구를 제공하는 웹 페이지

단, 앞서 언급한 것처럼 공격자가 제공하는 웹 페이지에서도 최신 변종에 의해 감염된 일부 복구에 실패하는 경우가 있다. 따라서 샘플로 복구할 때는 일반적인 파일 포맷인 그림 파일 또는 문서 파일 (*.doc, *.pdf, *.xls, *.ppt, *.hwp, *.docx, *.xlsx, *.pptx, *.jpg, *.bmp, *.png 등)을 이용하는 것이 좋다.

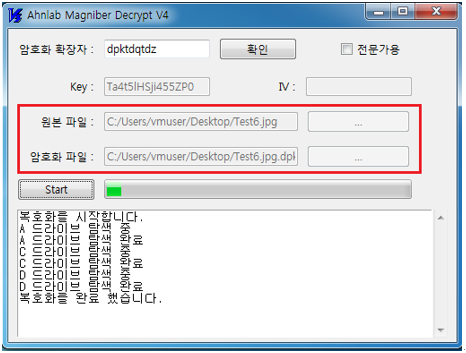

[그림 3] 벡터 정보가 존재하지 않을 경우 복구 방법

복구된 원본 파일과 감염된 파일 한 쌍을 확보한 후 [그림 3]의 빨간색으로 표시한 부분과 같이 복구툴에 원본 파일과 암호화 파일 경로를 각각 입력한다. 우측의 “…” 버튼 클릭 해 파일을 선택할 수도 있다. 경로를 입력한 다음 “Start” 버튼을 누르면 자동으로 파일이 복구된다. 마찬가지로 감염된 암호화 파일은 복구 후에도 삭제되지 않는다.

복구가 되지 않는 경우는?

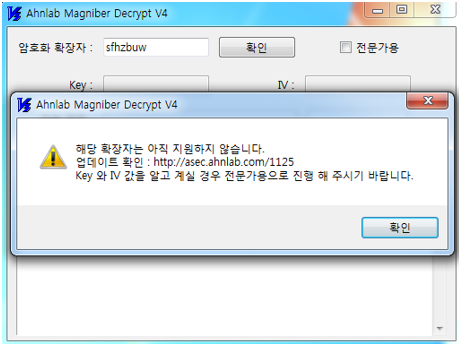

확장자를 입력했는데도 키 값과 벡터 정보가 확인되지 않고 [그림 4]와 같이 ‘해당 확장자는 지원하지 않는다’는 창이 나타날 경우에는 복구툴을 업데이트하여 다시 시도해볼 수 있다 이 경우, ASEC 블로그의 관련 게시물 하단에서 ‘magniber.db'을 다시 다운로드해야 한다. magniber.db 파일은 매그니베르 랜섬웨어 변종의 확장자, 키 값, 벡터 정보(IV)가 저장되어 있는 파일로, 안랩은 지속적으로 변종에 대한 추가 분석해 복구툴을 업데이트할 예정이다.

[그림 4] 확장자 지원 불가 안내 창

단, magniber.db 파일을 업데이트하고 기 설치했던 복구툴(MagniberDecrypt.exe)을 재실행하면 magniber.db 파일이 초기화된다. 따라서 magniber.db 파일 업데이트 후 복구툴을 실행할 때는 AhnlabMagniberDecrypt 폴더에 존재하는 MagniberDecrypt.exe를 사용해야 한다.

자료만 받아갈줄 아는 회원님들께, 개발자님들에게 최소한의 경우는 우리가 피드백으로 보답하는 겁니다

문제가 있던 없던 그동안 고생하신 것을 생각하여 피드백 작성을 부탁 드립니다

PC

PC

가전

가전

가전

가전

PC

PC

정보 감사합니다. 랜섬웨어 뿌리는 녀석들에게 죽음을!!